-

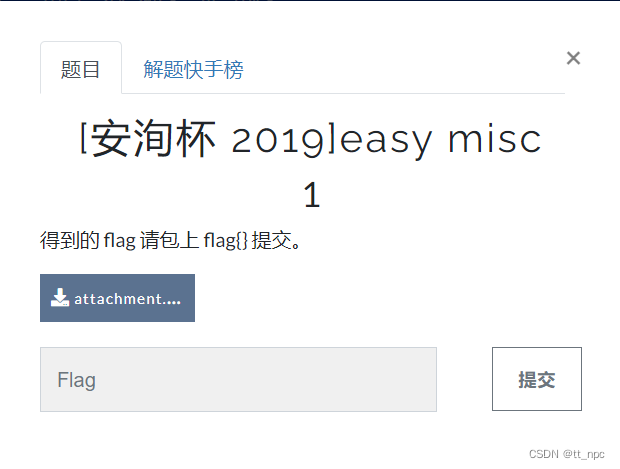

BUUCTF msic 专题(115)[安洵杯 2019]easy misc

下载附件,有三个文件,依次查看

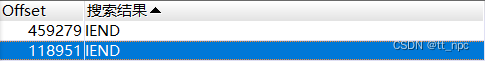

图片中发现了两个IEND证明应该有两张图片拼成了这一张,进行foremost

发现有两张一样的图片,stegsolve查看分离出的图片

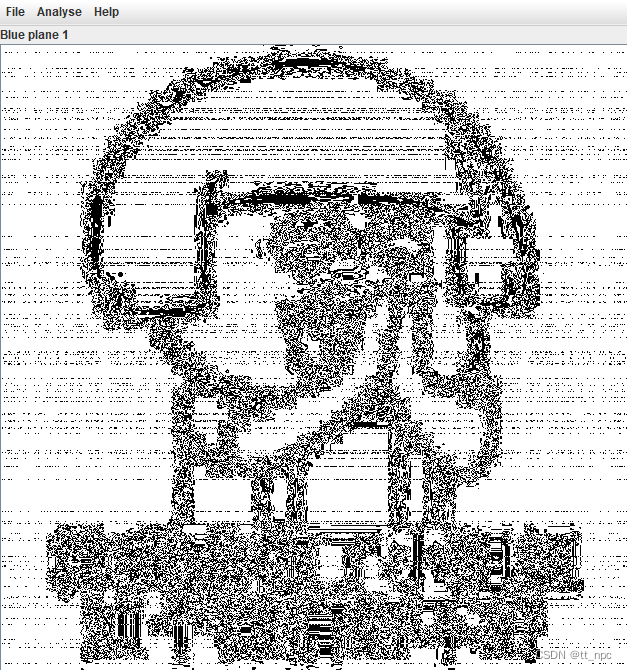

很明显的盲水印,用blindwater脚本跑

3.png是生成文件,发现

3.png是生成文件,发现

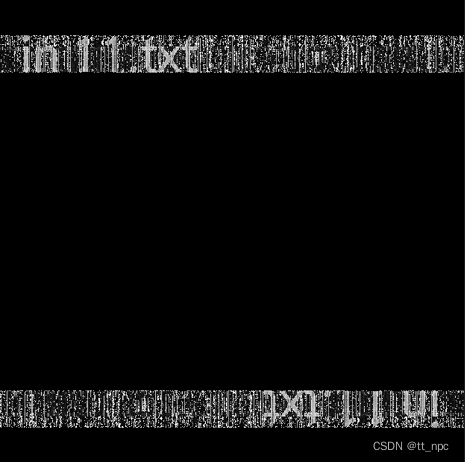

提示在11.txt中,想起来附件中有个文件夹是是装了好多txt文件的,返回去看看

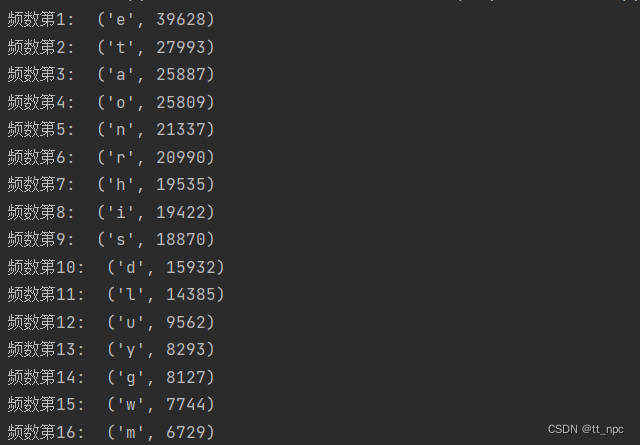

hint.txt中表述取前16个字符,那可能是字频分系统计了

import re file = open('11.txt') #根据路径自行调整 line = file.readlines() file.seek(0,0) file.close() result = {} for i in range(97,123): count = 0 for j in line: find_line = re.findall(chr(i),j) count += len(find_line) result[chr(i)] = count res = sorted(result.items(),key=lambda item:item[1],reverse=True) num = 1 for x in res: print('频数第{0}: '.format(num),x) num += 1用脚本跑出字频,并取前16位

便是etaonrhisdluygwm,到这里暂时找不出别的什么东西了,看看那个加密压缩包

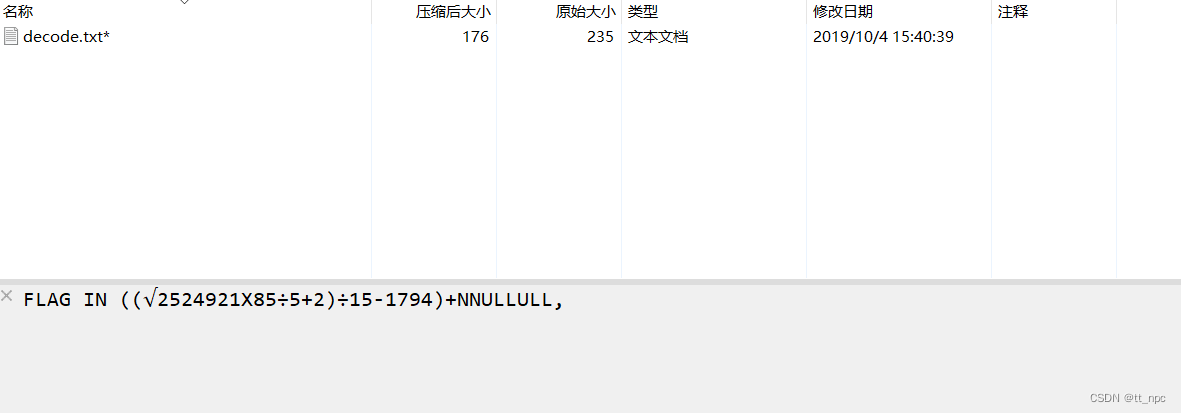

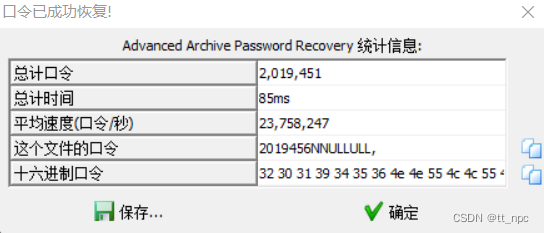

先计算下注释中的((√2524921X85÷5+2)÷15-1794),发现是7,然而加上后面那串字符并不是压缩包密码,想到7可能指的是位数,于是尝试下掩码爆破,记住后面的逗号也要跟上

这里并没有为难我们,前七位是纯数字

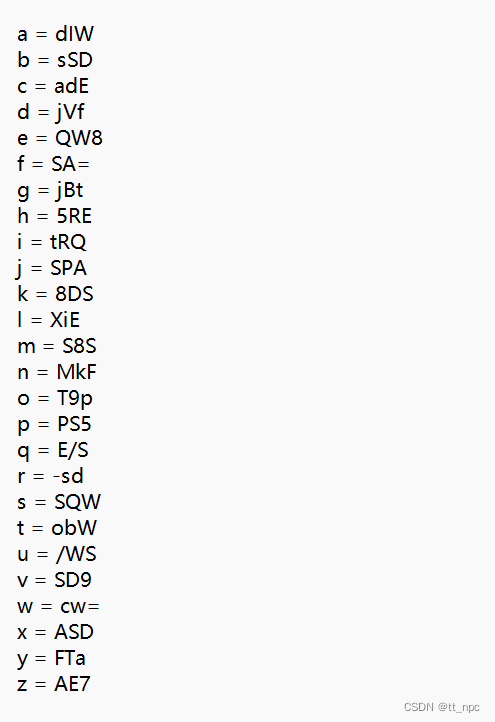

decode.txt中展示了各个字母对应的新的字符,把前面的16位对应起来替换看看

发现怎么都解码不出来(空格、无效字符也去掉尝试了),看了官方的wp,wp中出的是

QW8obWdIWT9pMkFSQWtRQjVfXiE/WSFTajBtcw==

这个进行一次base64解码再进行一次base85解码就可以了

flag{have_a_good_day1}

但是按照他给的txt对照也出不来该编码,所以有点迷惑,如果各位师傅知道的话麻烦告知一声,感谢

-

相关阅读:

F5负载均衡上下行接口联动机制

GoLand 2023.2.3(go语言开发)

【C++】C++基础知识(六)---函数

Android OpenCV竖屏处理策略和底层代码修改

容易犯且复杂的Python错误

JAVA毕业设计河南省农村多元化养老服务管理系统设计与实现计算机源码+lw文档+系统+调试部署+数据库

二叉树的层序遍历

Mysql 查询优化 - Explain 详解(下)

想进入社交电商,但却害怕投入回本无望?来试一试这样做

Suquel Pro连接最新版本Mysql

- 原文地址:https://blog.csdn.net/tt_npc/article/details/126335190