-

用ACL实现防火墙功能

目录

2、配置好设备的IP地址和静态路由,使得所有设备可以互通。(配置截图)

4、设置标准ACL,使得PC2可以ping通,而PC0无法ping通服务器server0,配置截图如下:

6、设置扩展ACL,使得PC2和PC0无法ping通服务器server0,也无法登录服务器的ftp,但是可以打开服务器的web,配置截图如下:

掌握ACL实现包过滤防火墙的功能。

理解和掌握防火墙的包过滤功能。

掌握包过滤功能在网络安全方面的作用。

理解防火墙在网络安全中的重要性。

思科模拟器

1、按以下拓扑接好线路。

设置IP地址

PC0 的IP地址/掩码: 192.168.2.2 255.255.255.0

PC2 的IP地址/掩码: 192.168.1.2 255.255.255.0

Server0 的IP地址/掩码: 192.168.4.2 255.255.255.0

2、配置好设备的IP地址和静态路由,使得所有设备可以互通。(配置截图)

PC2

PC0

Router0

Router1

Server

3、测试各PC/服务器互联状态(截图验证)

PC0 ping服务器是否连通? 可以 是否可以访问WEB 可以

PC2 ping服务器是否连通? 可以 是否可以访问WEB 可以

PC0

PC2

4、设置标准ACL,使得PC2可以ping通,而PC0无法ping通服务器server0,配置截图如下:

Router1

注:常用命令范例如下

标准ACL格式:

access-list access-list-number [permit | deny ] [sourceaddress][wildcard-mask]

access-list-number是acl编号为1-99 或者 1300-1999之间的数字。

sourceaddress是源地址,wildcard-mask是源地址子网掩码反码。

标准ACL举例:

R1(config)#access-list 10 deny 192.168.1.0 0.0.0.255

R1(config)#access-list 10 permit any

把配置好的ACL应用到端口,in是流入路由器,out是流出路由器。

R1(config)#int fa0/1

R1(config-subif)#ip access-group 10 out

5、使用ping命令进行验证,截图如下:

PC0 ping服务器是否连通? 否 是否可以使用FTP 否 是否可以访问WEB 否 PC2 ping服务器是否连通? 可以 是否可以使用FTP 可以 是否可以访问WEB 可以

PC0

PC2

6、设置扩展ACL,使得PC2和PC0无法ping通服务器server0,也无法登录服务器的ftp,但是可以打开服务器的web,配置截图如下:

- access-list 110 deny tcp 192.168.1.2 0.0.0.255 192.168.4.2 0.0.0.255 eq ftp

- access-list 110 deny ip 192.168.1.2 0.0.0.255 192.168.4.2 0.0.0.255

- access-list 110 deny tcp 192.168.2.2 0.0.0.255 192.168.4.2 0.0.0.255 eq ftp

- access-list 110 deny ip 192.168.2.2 0.0.0.255 192.168.4.2 0.0.0.255

- access-list 110 permit tcp 192.168.1.2 0.0.0.255 192.168.4.2 0.0.0.255 eq www

- access-list 110 permit tcp 192.168.2.2 0.0.0.255 192.168.4.2 0.0.0.255 eq www

- access-list 110 permit ip any any

- interface f0/0

- ip access-group 110 out

注:常用命令范例如下

扩展ACL格式:

access-list access-list number {permit/deny} protocol +源地址+反码 +目标地址+反码+operator operan(it小于,gt大于,eq等于,neq不等于。具体可?)+端口号

access-list-number是acl编号为1-99 或者 1300-1999之间的数字。

protocol可以是ip、tcp、udp、icmp等。

端口号可以是具体端口号80,也可以是应用层协议ftp、www等。

标准ACL举例:

R1(config)#access-list 110 deny tcp any host 192.168.1.2 eq www

R1(config)#access-list 110 permit ip any any

把配置好的ACL应用到端口,in是流入路由器,out是流出路由器。

R1(config)#int fa0/1

R1(config-subif)#ip access-group 110 out

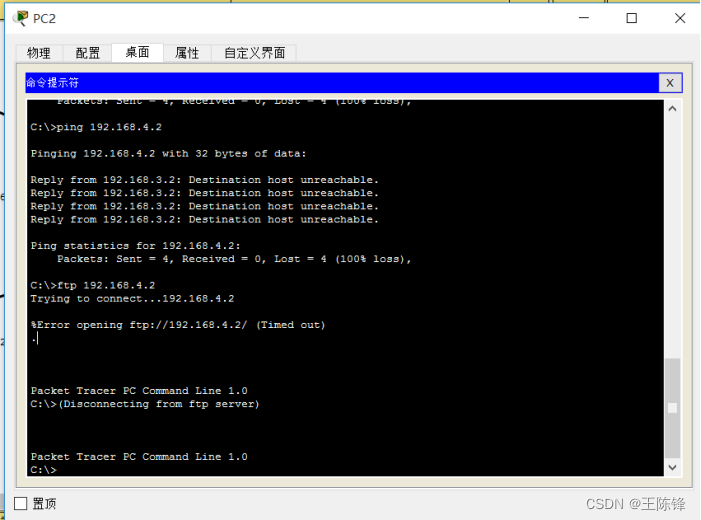

7、测试各PC与服务器互联应用情况,以及验证截图。

PC0 ping服务器是否连通? 否 是否可以使用FTP 否 是否可以访问WEB 可以 PC2 ping服务器是否连通? 否 是否可以使用FTP 否 是否可以访问WEB 可以

PC0

PC2

-

相关阅读:

秩(AB)≤min{秩(A), 秩(B)}

XmlViewResolver类简介说明

字符串和内存函数

kali安装docker(亲测有效)

(四)Spring对IoC的实现

Android 系统架构

【Python Web】django框架(五)数据库操作

npm设置和查看仓库源

3分钟读懂OKR | 不和绩效挂钩的OKR到底有什么用?

百度飞浆环境安装

- 原文地址:https://blog.csdn.net/m0_58138734/article/details/128170035