-

kali网络渗透实验二:网络嗅探与身份认证

网络嗅探部分:

网络嗅探:Wireshark 监听网络流量,抓包。

ARP欺骗: ArpSpoof,实施ARP欺骗。

防范: 防范arp欺骗。

系统环境:Kali Linux 2、Windows

网络环境:交换网络结构

实验工具:Arpspoof、WireShark、BurpSuite、ARCHPR(用于zip密码破解)1、A主机上外网,B运行sinffer(Wireshark)选定只抓源为A的数据)。

1.1 写出以上过滤语句。

ip.src==ip

将winxp系统和kali-linux都改成NAT模式

查看winxp主机ip地址,ip=192.168.65.132

winxp主机上网连接外网,打开kali里的wireshark里的echo,输入ip.src==192.168.65.132回车即可

1.2 在互联网上找到任意一个以明文方式传递用户帐号、密码的网站,B是否能看到A和外网(该网站)的通信(A刚输入的帐户和口令)?为什么?

不能,B仅仅截获A数据包并丢掉,无法查看。

2.1 为了捕获A到外网的数据,B实施ARP欺骗攻击,B将冒充该子网的什么实体?

B冒充子网的网关

2.2 写出arpspoof命令格式。

打开虚拟机中的winxp系统和kali-linux,输入sudo -s获取管理员权限方便操作

输入命令行 apt install dsniff

开启IP转发:echo 1 >/proc/sys/net/ipv4/ip_forward

关闭IP转发:echo 0 >/proc/sys/net/ipv4/ip_forward

查看IP转发是否成功:cat /proc/sys/net/ipv4/ip_forward

如果显示1则表示开启成功,显示0则开启失败

可以看出转发开启成功

查看目标ip以及网关

建议关闭防火墙,否则无法转发,数据包会被防火墙拦截导致无法转发

kali关闭防火墙:

命令行:apt-get install ufw //安装ufw插件

命令行:ufw disable

命令行:ufw enable

在kali终端输入命令行

arpspoof -i eth0 -t 被欺骗ip 伪装的网关ip

可以看出成功实现arp欺骗,成功充当网关角色,xp系统也能正常上网

2.3 B是否能看到A和外网的通信(A输入的帐户和口令)?截图Wireshark中显示的明文信息。

B现在冒充路由器(网关),转发A的报文,也能看到A的报文信息。

3. FTP数据还原部分:利用WireShark打开实验实验数据data.pcapng。

3.1 FTP服务器的IP地址是多少?你是如何发现其为FTP服务器的?

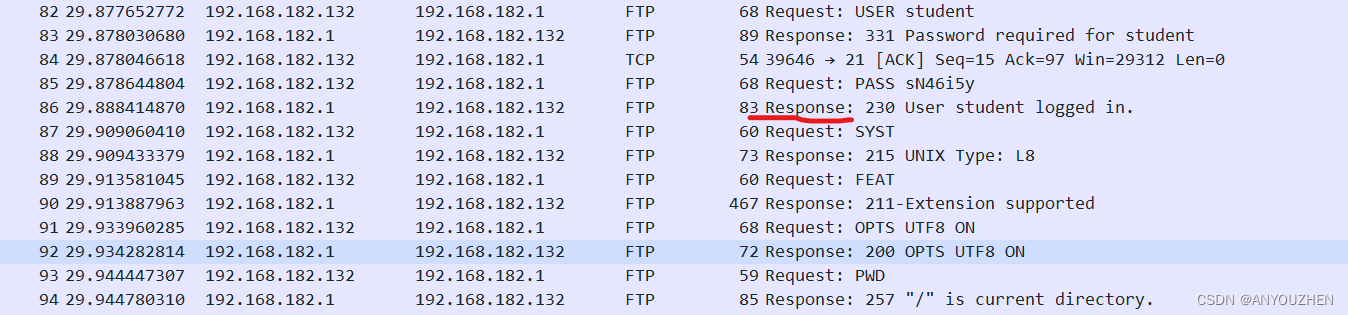

FTP服务器的IP是192.168.182.1

从下图中可以看到response,也就是响应,所以这个包就是FTP服务器发出的,所以得出其源地址为192.168.182.1

3.2客户端登录FTP服务器的账号和密码分别是什么?

USER student

PASS sN46i5y3.3 客户端从FTP下载或查看了2个文件,一个为ZIP文件,一个为TXT文件,文件名分别是什么?提示:文件名有可能是中文。

1.zip

复习题.txt

3.4 还原ZIP文件并打开(ZIP有解压密码,试图破解,提示:密码全为数字,并为6位)。截图破解过程。

在过滤器中输入ftp-data(用于文件传输),然后找到含有1.zip的数据包,跟踪tcp流之后,

保存 原始数据 为zip文件就可以还原1.zip啦

注意:zip文件的文件头:504B0304, 文件尾:00000000使用ziperello进行爆破

密码123456

成功打开图片

成功打开图片

3.5 TXT文件的内容是什么?

ftp-data,找到复习题,追踪tcp流即可

4、MD5破解

SqlMap得到某数据库用户表信息,用户口令的MD5值为7282C5050CFE7DF5E09A33CA456B94AE

那么,口令的明文是什么?(提示:MD5值破解)

https://pmd5.com/

5、John the Ripper的作用是什么?

John the Ripper免费的开源软件,是一个快速的密码破解工具,用于在已知密文的情况下尝试破解出明文的破解密码软件,支持大多数的加密算法,如DES、MD4、MD5等。它支持多种不同类型的系统架构,包括Unix、Linux、Windows、DOS模式、BeOS和OpenVMS,主要目的是破解不够牢固的Unix/Linux系统密码。

思考问题:

1、谈谈如何防止ARP攻击。1,防火墙开启arp防攻击功能,查看arp异常IP地址或mac地址。

2,跟踪异常设备,在交换机或防火墙学习异常mac地址所属端口。

3,防止arp病毒广播扩撒应及时关闭下联端口,根据端口查找下联设备做病毒查杀,另外该网断所有关联设备都要做病毒查杀防止病毒感染。

2、安全的密码(口令)应遵循的原则。

长度最少在8位以上, 且必须同时包含字母、数字、特殊字符,口令必须定期更改,且最好记在心里,除此以外不要在任何地方做记录;另外,如果在日志审核中发现某个口令被连续尝试,则必须立刻更改此口令1.不要选择弱密码,比如:admin、123456、password等。

2.不要是由一些容易被收集到的信息构成的密码,比如密码是妻子/女儿的生日等。

3.不要在所有的平台都使用一样的密码,在一些安全防护等级低的平台容易导致密码泄露,从而导致别的平台因撞库而泄露。

3、谈谈字典攻击中字典的重要性。

在破解密码或密钥时,逐一尝试用户自定义词典中的可能密码(单词或短语)的攻击方式(就是猜密码)所以字典中所包含的密码组合很重要

4、实验小结。了解了arp欺骗原理及危害,学习了钓鱼dns劫持,arp欺骗防范手段,以及密码设置的重要性,增强密码强度,最后个人感觉对wireshark抓包不够熟练,还得多加学习wireshark使用

-

相关阅读:

Vue3项目中使用插槽

JavaEE——Servlet中的session

大型数据集处理之道:深入了解Hadoop及MapReduce原理

Python Day9 字符串进阶【零基础】

【阿旭机器学习实战】【6】普通线性线性回归原理及糖尿病进展预测实战

MySQL删库不跑路

LDAP、OpenLDAP和Active Directory的区别(上)

计算机毕业设计 SSM+Vue旅游信息平台系统 景区旅游系统 旅游咨询信息系统 旅游网址管理系统Java Vue MySQL数据库 远程调试 代码讲解

成都地区一汽大众汽车4s店营销策略研究

VUE3-工作笔记05

- 原文地址:https://blog.csdn.net/ANYOUZHEN/article/details/127684056