-

upload-labs靶场通关指南(14-15关)

今天继续给大家介绍渗透测试相关知识,本文主要内容是upload-labs靶场通关指南(14-16关)。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!一、第14关

(一)代码分析

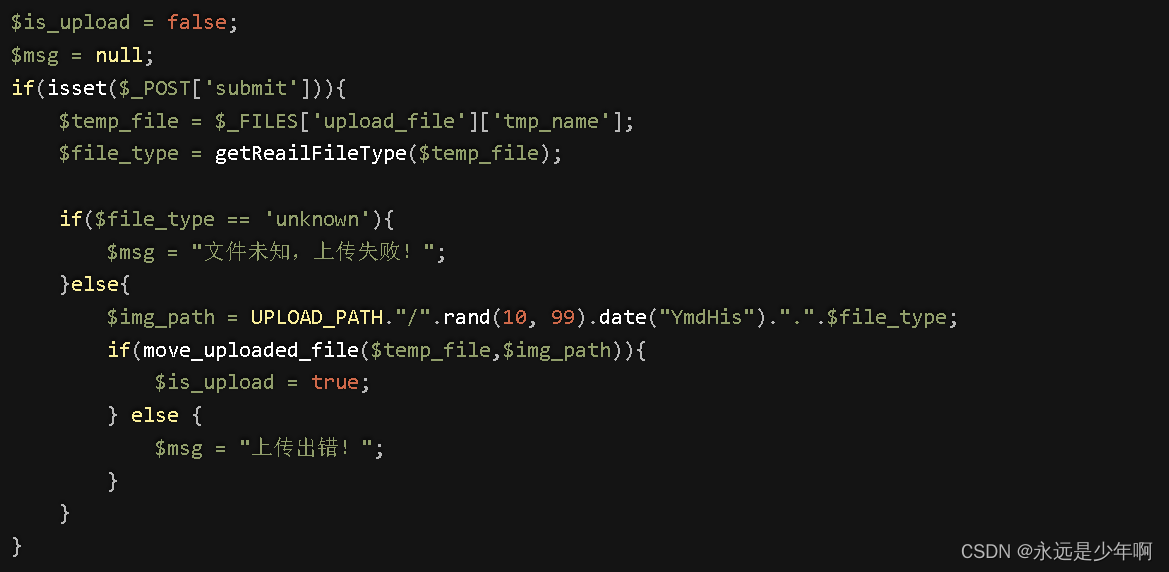

第14关关键代码如下所示:

(二)绕过思路

从以上代码及提示可知,在第14关中,主要是对上传文件的文件头信息进行检测。不同类型的文件由不同类型的文件头,但是相同类型的文件都有相同的文件头,通过检测文件头信息,就可以判断上传文件的类型。当然,这种方式对文件类型的判断,存在着很大程度上的漏洞,我们可以通过伪造文件头信息的方式来上传一个含有木马的图片。

在本关中,还存在一个文件包含漏洞,该漏洞可以和我们上传的图片相配合,起到解析我们上传文件中木马的效果,文件包含漏洞如下所示:

因此,对于本关,我们的思路是上传一个含有PHP木马的图片,然后通过该文件包含漏洞,使得该图片文件作为PHP文件解析,从而使得图片中的PHP代码得到执行。(三)绕过实战

通过以上分析,我们开始进行实战。上传含有PHP木马的图片,如下所示:

之后,我们可以查看该文件的路径和名称,如下所示:

最后我们就可以借助文件包含漏洞,使得我们上传的文件中的PHP代码得到执行了,执行结果如下所示:

二、第15关

(一)代码分析

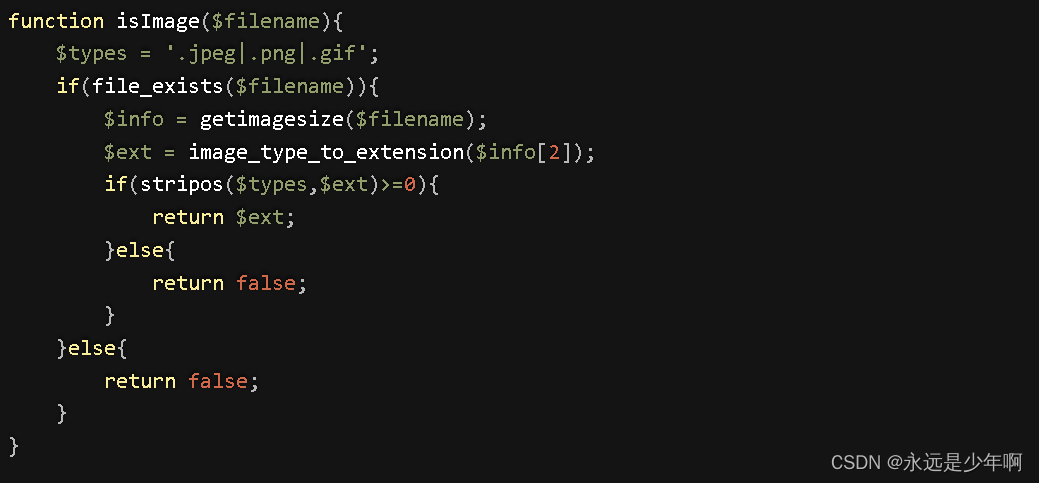

第15关关键代码如下所示:

(二)绕过思路

从上述代码和提示可知,本关同样是对上传文件的内容进行检测,本关使用了getimagesize()函数,尝试读取上传文件(图片)的大小,如果该函数能够成功读取上传文件的大小,就说明该文件是一个图片;如果不能成功读取,那么就说明该文件不是一张图片,是一个恶意文件。

本关的通过也可以借助上一关的思路,上传一张图片木马,即可利用文件包含漏洞,通过本关。(三)绕过实战

根据上述分析,本关实战与上一关基本一致,在这里就不过多赘述了,最终结果如下所示:

从上图中可以看出,我们上传的图片可以被包含并且文件中的PHP代码可以被正常解析。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200 -

相关阅读:

SPARK中的wholeStageCodegen全代码生成--以aggregate代码生成为例说起(2)

使用EasyExcel实现导入导出功能

【计组】指令系统

学长教你学C-day8-C语言算数运算和逻辑运算

ABP框架之——数据访问基础架构

MR混合现实情景实训教学系统在外语课堂中的应用演示

Windows 10 启用windows功能.NET Framework3.5 时 windows无法完成请求的更改 错误代码:0x80072F8F解决方案

namespace命令空间

【水果派不吃灰】半小时搭建Raspberry Pi树莓派可运行环境(不需要显示器,不需要网线)

原生js实现图片懒加载

- 原文地址:https://blog.csdn.net/weixin_40228200/article/details/126814378