-

僵尸扫描实战

今天继续给大家介绍渗透测试相关知识,本文主要内容是僵尸扫描实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

请勿使用本文中的技术渗透测试未经授权过的主机!!!一、实战架构

在本文中,我们使用Kali Linux作为攻击机,Windows XP作为僵尸机,CentOS7作为目标主机,来进行僵尸扫描的实战,这三台设备的IP地址如下所示:

Kali Linux:192.168.136.199

Windows XP:192.168.136.198

CentOS 7:192.168.136.16二、僵尸扫描实战介绍

接下来,我们就进行僵尸扫描的实战。在本次实战中,我们会使用scapy来定制数据包,并查看数据包的ID值。对僵尸扫描原理还不清楚的可以查阅文章:僵尸扫描原理详解;对scapy的使用还不清楚的可以查阅文章:scapy定制数据包详解,上述两篇文章对相关内容进行了详细的介绍,在这里就不过多赘述了。

首先,我们先来测试一下我们的僵尸主机是否符合僵尸扫描的权限。我们使用scapy定制数据包如下:sr1(IP(dst="192.168.136.198")/TCP(dport=445,flags="SA"))- 1

我们快速的指向上述命令两次,结果如下:

从上图中可以看出,我们第一次执行该命令,数据包的反馈结果是IPID=131,第二此执行该命令,数据包的反馈结果是IPID=132。由此可见,我们的Windows XP系统,所发送的IP数据包的ID是递增的,因此可以被我们用于僵尸扫描。三、扫描结果查看

接下来,我们就进行僵尸扫描实战。

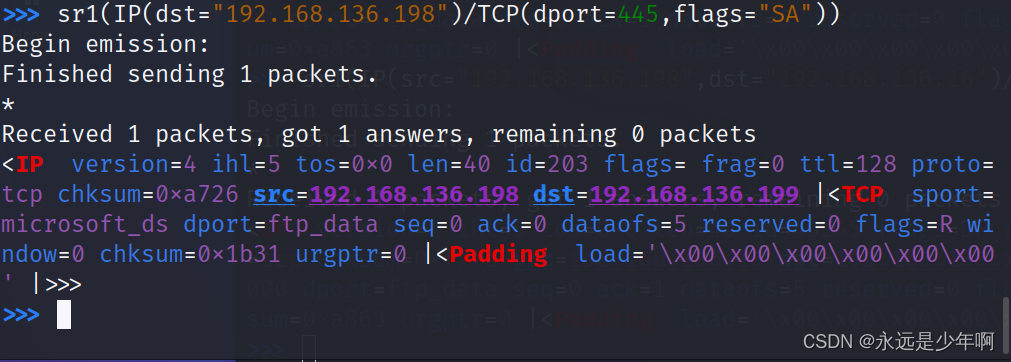

按照僵尸扫描的三个步骤,我们首先向僵尸机发送SYN+ACK的数据包,执行命令:sr1(IP(dst="192.168.136.198")/TCP(dport=445,flags="SA"))- 1

该命令执行结果如下所示:

之后,我们伪装成僵尸主机,向目标主机发送SYN+ACK的数据包,以探测目标主机的80端口是否开放,执行命令:sr1(IP(src="192.168.136.198",dst="192.168.136.16")/TCP(dport=80),timeout=1)- 1

该命令执行结果如下:

最后,我们再次向僵尸主机发送第一条命令,如下:sr1(IP(dst="192.168.136.198")/TCP(dport=445,flags="SA"))- 1

该命令执行结果如下所示:

从上述结果,我们注意到我们第一次向僵尸主机发送SYN+ACK数据包中的IPID为151,第二次向僵尸主机发送SYN+ACK数据包中的IPID为153,由此可见,我们利用scapy进行僵尸扫描成功,扫描结果为目标主机80端口开放。

为了对比结果,我们再次探测目标主机的不开放的30000端口,三次命令结果如下所示:

从上述结果可以看出,当我们使用僵尸扫描探测一个不开放的端口时,对僵尸机两次数据包的反馈结果中IPID相差为1,因此我们可以看出目标主机的3000端口不开放。四、使用NMAP进行僵尸扫描

NMAP也有其自带的僵尸扫描模块,如果采用NMAP进行僵尸扫描,只需要执行命令:

nmap 【目标主机IP】 -sI 【僵尸主机IP】 -p 22,25,80,111- 1

上述命令执行结果如下:

从上图中可以看出,NMAP通过僵尸扫描,扫描出目标主机开放了22、25、80和111端口。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200 -

相关阅读:

linux环境下tomcat中catalina.out文件过大问题

计算机毕设(附源码)JAVA-SSM基于Java的家庭事务管理系统

[CG从零开始] 5. 搞清 MVP 矩阵理论 + 实践

高性能高维向量的KNN搜索方案

element组件选择器的下拉框样式问题

Ubuntu20.04搭建web服务器

MongoDB索引覆盖查询

航顺主流替代型HK32F103系列

websocket协议详解与抓包分析

任务分配——斜率优化dp——运输小猫

- 原文地址:https://blog.csdn.net/weixin_40228200/article/details/124953749