-

学成在线----认证服务

一、springsecurity认证和授权

1、依赖

<dependency> <groupId>org.springframework.cloud</groupId> <artifactId>spring-cloud-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.cloud</groupId> <artifactId>spring-cloud-starter-oauth2</artifactId> </dependency>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

2、配置类

@EnableWebSecurity @EnableGlobalMethodSecurity(securedEnabled = true,prePostEnabled = true) public class WebSecurityConfig extends WebSecurityConfigurerAdapter { @Bean public AuthenticationManager authenticationManagerBean() throws Exception { return super.authenticationManagerBean(); } //配置用户信息服务 // @Bean // public UserDetailsService userDetailsService() { // //这里配置用户信息,这里暂时使用这种方式将用户存储在内存中 // InMemoryUserDetailsManager manager = new InMemoryUserDetailsManager(); // manager.createUser(User.withUsername("zhangsan").password("123").authorities("p1").build()); // manager.createUser(User.withUsername("lisi").password("456").authorities("p2").build()); // return manager; // } @Bean public PasswordEncoder passwordEncoder() { // //密码为明文方式 // return NoOpPasswordEncoder.getInstance(); return new BCryptPasswordEncoder(); } @Autowired DaoAuthenticationProviderCustom daoAuthenticationProviderCustom; @Override protected void configure(AuthenticationManagerBuilder auth) throws Exception { auth.authenticationProvider(daoAuthenticationProviderCustom); } //配置安全拦截机制 @Override protected void configure(HttpSecurity http) throws Exception { http .authorizeRequests() .antMatchers("/r/**").authenticated()//访问/r开始的请求需要认证通过 .anyRequest().permitAll()//其它请求全部放行 .and() .formLogin().successForwardUrl("/login-success");//登录成功跳转到/login-success } public static void main(String[] args) { String password = "111111"; PasswordEncoder passwordEncoder = new BCryptPasswordEncoder(); for (int i = 0; i < 5; i++) { //生成密码 String encode = passwordEncoder.encode(password); System.out.println(encode); //校验密码,参数1是输入的明文 ,参数2是正确密码加密后的串 boolean matches = passwordEncoder.matches(password, encode); System.out.println(matches); } boolean matches = passwordEncoder.matches("1234", "$2a$10$fb2RlvFwr9HsRu9vH1OxCu/YiMRw6wy5UI6u3s0A.0bVSuR1UqdHK"); System.out.println(matches); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

3、权限

@RequestMapping("/r/r1") @PreAuthorize("hasAuthority('p1')")//拥有p1权限方可访问 public String r1() { return "访问r1资源"; } @RequestMapping("/r/r2") @PreAuthorize("hasAuthority('p2')")//拥有p2权限方可访问 public String r2() { return "访问r2资源"; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

4、认证和授权过滤链

5、springsecurity基本的过滤链

二、OAuth2

Oauth2包括以下角色:

1、客户端

本身不存储资源,需要通过资源拥有者的授权去请求资源服务器的资源,比如:手机客户端、浏览器等。

上边示例中黑马网站即为客户端,它需要通过浏览器打开。

2、资源拥有者

通常为用户,也可以是应用程序,即该资源的拥有者。

A表示 客户端请求资源拥有者授权。

B表示 资源拥有者授权客户端即黑马网站访问自己的用户信息。

3、授权服务器(也称认证服务器)

认证服务器对资源拥有者进行认证,还会对客户端进行认证并颁发令牌。

C 客户端即黑马网站携带授权码请求认证。

D认证通过颁发令牌。

4、资源服务器

存储资源的服务器。

E表示客户端即黑马网站携带令牌请求资源服务器获取资源。

F表示资源服务器校验令牌通过后提供受保护资源。1、授权码模式

🚩授权码模式简单理解是使用授权码去获取令牌,要想获取令牌先要获取授权码,授权码的获取需要资源拥有者亲自授权同意才可以获取。

下图是授权码模式的交互图:

以黑马网站微信扫码登录为例进行说明:

1、用户打开浏览器。

2、通过浏览器访问客户端即黑马网站。

3、用户通过浏览器向认证服务请求授权,请求授权时会携带客户端的URL,此URL为下发授权码的重定向地址。

4、认证服务向资源拥有者返回授权页面。

5、资源拥有者亲自授权同意。

6、通过浏览器向认证服务发送授权同意。

7、认证服务向客户端地址重定向并携带授权码。

8、客户端即黑马网站收到授权码。

9、客户端携带授权码向认证服务申请令牌。

10、认证服务向客户端颁发令牌。2、密码模式

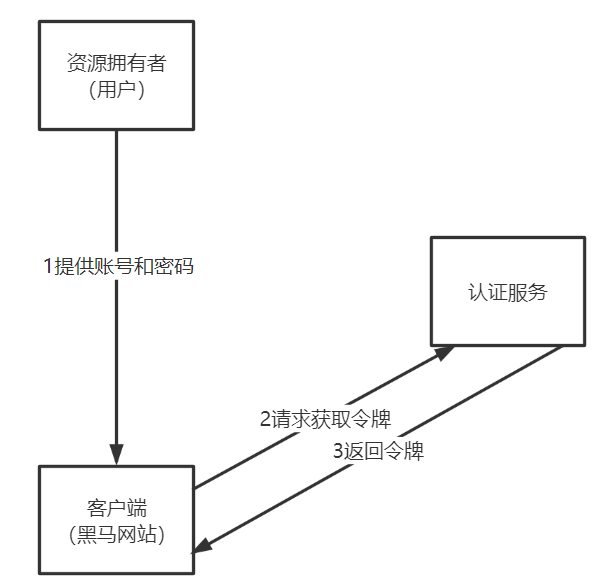

密码模式相对授权码模式简单,授权码模式需要借助浏览器供用户亲自授权,密码模式不用借助浏览器

1、资源拥有者提供账号和密码

2、客户端向认证服务申请令牌,请求中携带账号和密码

3、认证服务校验账号和密码正确颁发令牌。三、JWT(json web token)

之前获取到的令牌存在一个问题,就是校验令牌需要远程请求认证服务,客户端的每次访问都会远程校验,执行性能低。

1、JWT组成

base64UrlEncode(header):jwt令牌的第一部分。头部包括令牌的类型(即JWT)及使用的哈希算法(如HMAC SHA256或RSA)

JSON { "alg": "HS256", "typ": "JWT" }- 1

- 2

- 3

- 4

- 5

base64UrlEncode(payload):jwt令牌的第二部分。

第二部分是负载,内容也是一个json对象,它是存放有效信息的地方,它可以存放jwt提供的信息字段,比如:iss(签发者),exp(过期时间戳), sub(面向的用户)等,也可自定义字段。

此部分不建议存放敏感信息,因为此部分可以解码还原原始内容。

最后将第二部分负载使用Base64Url编码,得到一个字符串就是JWT令牌的第二部分。JSON { "sub": "1234567890", "name": "456", "admin": true }- 1

- 2

- 3

- 4

- 5

- 6

secret:签名所使用的密钥。

第三部分是签名,此部分用于防止jwt内容被篡改。

这个部分使用base64url将前两部分进行编码,编码后使用点(.)连接组成字符串,最后使用header中声明的签名算法进行签名。JSON HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)- 1

- 2

- 3

- 4

- 5

2、为什么JWT可以防止篡改?

第三部分使用签名算法对第一部分和第二部分的内容进行签名,常用的签名算法是 HS256,常见的还有md5,sha 等,签名算法需要使用密钥进行签名,密钥不对外公开,并且签名是不可逆的,如果第三方更改了内容那么服务器验证签名就会失败,要想保证验证签名正确必须保证内容、密钥与签名前一致。

从上图可以看出认证服务和资源服务使用相同的密钥,这叫对称加密,对称加密效率高,如果一旦密钥泄露可以伪造jwt令牌。

JWT还可以使用非对称加密,认证服务自己保留私钥,将公钥下发给受信任的客户端、资源服务,公钥和私钥是配对的,成对的公钥和私钥才可以正常加密和解密,非对称加密效率低但相比对称加密非对称加密更安全一些。四、资源服务集成JWT

1、在资源服务模块添加依赖

<!--认证相关--> <dependency> <groupId>org.springframework.cloud</groupId> <artifactId>spring-cloud-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.cloud</groupId> <artifactId>spring-cloud-starter-oauth2</artifactId> </dependency>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

2、添加TokenConfig和ResouceServerConfig配置类

package com.xuecheng.content.config; import org.springframework.beans.factory.annotation.Autowired; import org.springframework.context.annotation.Bean; import org.springframework.context.annotation.Configuration; import org.springframework.security.oauth2.provider.token.AuthorizationServerTokenServices; import org.springframework.security.oauth2.provider.token.DefaultTokenServices; import org.springframework.security.oauth2.provider.token.TokenEnhancerChain; import org.springframework.security.oauth2.provider.token.TokenStore; import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter; import org.springframework.security.oauth2.provider.token.store.JwtTokenStore; import java.util.Arrays; /** * @version 1.0 **/ @Configuration public class TokenConfig { String SIGNING_KEY = "mq123"; // @Bean // public TokenStore tokenStore() { // //使用内存存储令牌(普通令牌) // return new InMemoryTokenStore(); // } @Autowired private JwtAccessTokenConverter accessTokenConverter; @Bean public TokenStore tokenStore() { return new JwtTokenStore(accessTokenConverter()); } @Bean public JwtAccessTokenConverter accessTokenConverter() { JwtAccessTokenConverter converter = new JwtAccessTokenConverter(); converter.setSigningKey(SIGNING_KEY); return converter; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

package com.xuecheng.content.config; import org.springframework.beans.factory.annotation.Autowired; import org.springframework.context.annotation.Configuration; import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity; import org.springframework.security.config.annotation.web.builders.HttpSecurity; import org.springframework.security.oauth2.config.annotation.web.configuration.EnableResourceServer; import org.springframework.security.oauth2.config.annotation.web.configuration.ResourceServerConfigurerAdapter; import org.springframework.security.oauth2.config.annotation.web.configurers.ResourceServerSecurityConfigurer; import org.springframework.security.oauth2.provider.token.TokenStore; /** * @description 资源服务配置 * @version 1.0 */ @Configuration @EnableResourceServer @EnableGlobalMethodSecurity(securedEnabled = true,prePostEnabled = true) public class ResouceServerConfig extends ResourceServerConfigurerAdapter { //资源服务标识 public static final String RESOURCE_ID = "xuecheng-plus"; @Autowired TokenStore tokenStore; @Override public void configure(ResourceServerSecurityConfigurer resources) { resources.resourceId(RESOURCE_ID)//资源 id .tokenStore(tokenStore) .stateless(true); } @Override public void configure(HttpSecurity http) throws Exception { http.csrf().disable() .authorizeRequests() // .antMatchers("/r/**","/course/**").authenticated()//所有/r/**的请求必须认证通过 .anyRequest().permitAll() ; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

3、测试获取用户身份

jwt令牌中记录了用户身份信息,当客户端携带jwt访问资源服务,资源服务验签通过后将前两部分的内容还原即可取出用户的身份信息,并将用户身份信息放在了SecurityContextHolder上下文,SecurityContext与当前线程进行绑定,方便获取用户身份。

还以查询课程接口为例,进入查询课程接口的代码中,添加获取用户身份的代码@ApiOperation("根据课程id查询课程基础信息") @GetMapping("/course/{courseId}") public CourseBaseInfoDto getCourseBaseById(@PathVariable("courseId") Long courseId){ //取出当前用户身份 Object principal = SecurityContextHolder.getContext().getAuthentication().getPrincipal(); System.out.println(principal); return courseBaseInfoService.getCourseBaseInfo(courseId); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

五、网关认证

1、网关添加依赖

<dependency> <groupId>org.springframework.cloud</groupId> <artifactId>spring-cloud-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.cloud</groupId> <artifactId>spring-cloud-starter-oauth2</artifactId> </dependency>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

2、GatewayAuthFilter配置类维护白名单

@Component @Slf4j public class GatewayAuthFilter implements GlobalFilter, Ordered { //白名单 private static List<String> whitelist = null; static { //加载白名单 try ( InputStream resourceAsStream = GatewayAuthFilter.class.getResourceAsStream("/security-whitelist.properties"); ) { Properties properties = new Properties(); properties.load(resourceAsStream); Set<String> strings = properties.stringPropertyNames(); whitelist= new ArrayList<>(strings); } catch (Exception e) { log.error("加载/security-whitelist.properties出错:{}",e.getMessage()); e.printStackTrace(); } } @Autowired private TokenStore tokenStore; @Override public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) { //请求的url String requestUrl = exchange.getRequest().getPath().value(); AntPathMatcher pathMatcher = new AntPathMatcher(); //白名单放行 for (String url : whitelist) { if (pathMatcher.match(url, requestUrl)) { return chain.filter(exchange); } } //检查token是否存在 String token = getToken(exchange); if (StringUtils.isBlank(token)) { return buildReturnMono("没有认证",exchange); } //判断是否是有效的token OAuth2AccessToken oAuth2AccessToken; try { oAuth2AccessToken = tokenStore.readAccessToken(token); boolean expired = oAuth2AccessToken.isExpired(); if (expired) { return buildReturnMono("认证令牌已过期",exchange); } return chain.filter(exchange); } catch (InvalidTokenException e) { log.info("认证令牌无效: {}", token); return buildReturnMono("认证令牌无效",exchange); } } /** * 获取token */ private String getToken(ServerWebExchange exchange) { String tokenStr = exchange.getRequest().getHeaders().getFirst("Authorization"); if (StringUtils.isBlank(tokenStr)) { return null; } String token = tokenStr.split(" ")[1]; if (StringUtils.isBlank(token)) { return null; } return token; } private Mono<Void> buildReturnMono(String error, ServerWebExchange exchange) { ServerHttpResponse response = exchange.getResponse(); String jsonString = JSON.toJSONString(new RestErrorResponse(error)); byte[] bits = jsonString.getBytes(StandardCharsets.UTF_8); DataBuffer buffer = response.bufferFactory().wrap(bits); response.setStatusCode(HttpStatus.UNAUTHORIZED); response.getHeaders().add("Content-Type", "application/json;charset=UTF-8"); return response.writeWith(Mono.just(buffer)); } @Override public int getOrder() { return 0; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

六、连接用户数据库认证(userDetailService)

@Override public UserDetails loadUserByUsername(String s) throws UsernameNotFoundException { XcUser user = xcUserMapper.selectOne(new LambdaQueryWrapper<XcUser>().eq(XcUser::getUsername, s)); if(user==null){ //返回空表示用户不存在 return null; } //取出数据库存储的正确密码 String password =user.getPassword(); //用户权限,如果不加报Cannot pass a null GrantedAuthority collection String[] authorities= {"test"}; //创建UserDetails对象,权限信息待实现授权功能时再向UserDetail中加入 UserDetails userDetails = User.withUsername(user.getUsername()).password(password).authorities(authorities).build(); return userDetails; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

加密方式对比密码

public static void main(String[] args) { String password = "111111"; PasswordEncoder passwordEncoder = new BCryptPasswordEncoder(); for (int i = 0; i < 5; i++) { //生成密码 String encode = passwordEncoder.encode(password); System.out.println(encode); //校验密码,参数1是输入的明文 ,参数2是正确密码加密后的串 boolean matches = passwordEncoder.matches(password, encode); System.out.println(matches); } boolean matches = passwordEncoder.matches("1234", "$2a$10$fb2RlvFwr9HsRu9vH1OxCu/YiMRw6wy5UI6u3s0A.0bVSuR1UqdHK"); System.out.println(matches); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

七、扩展用户信息

之前JWT里面的数据都是springsecurity的userdetail对象取的,存在一个withUsername()里面,想要扩展用户信息,只需要将用户信息封装成一个json数据并传给这个方法即可

@Override public UserDetails loadUserByUsername(String s) throws UsernameNotFoundException { XcUser user = xcUserMapper.selectOne(new LambdaQueryWrapper<XcUser>().eq(XcUser::getUsername, s)); if(user==null){ //返回空表示用户不存在 return null; } //取出数据库存储的正确密码 String password =user.getPassword(); //用户权限,如果不加报Cannot pass a null GrantedAuthority collection String[] authorities = {"p1"}; //为了安全在令牌中不放密码 user.setPassword(null); //将user对象转json String userString = JSON.toJSONString(user); //创建UserDetails对象 UserDetails userDetails = User.withUsername(userString).password(password).authorities(authorities).build(); return userDetails; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

八、统一认证入口

重写DaoAuthenticationProvider,(里面会自动校验密码)

@Component public class DaoAuthenticationProviderCustom extends DaoAuthenticationProvider { @Autowired public void setUserDetailsService(UserDetailsService userDetailsService) { super.setUserDetailsService(userDetailsService); } @Override protected void additionalAuthenticationChecks(UserDetails userDetails, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException { } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

🚩总结一下:当前springsecurity改动了3处:重写userdetailservice,由于要取数据库的数据,扩展用户信息,重写DaoAuthenticationProvider,(里面会自动校验密码)

统一参数

@Data public class AuthParamsDto { private String username; //用户名 private String password; //域 用于扩展 private String cellphone;//手机号 private String checkcode;//验证码 private String checkcodekey;//验证码key private String authType; // 认证的类型 password:用户名密码模式类型 sms:短信模式类型 private Map<String, Object> payload = new HashMap<>();//附加数据,作为扩展,不同认证类型可拥有不同的附加数据。如认证类型为短信时包含smsKey : sms:3d21042d054548b08477142bbca95cfa; 所有情况下都包含clientId }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

统一认证接口(策略模式)

public interface AuthService { /** * @description 认证方法 * @param authParamsDto 认证参数 * @return com.xuecheng.ucenter.model.po.XcUser 用户信息 * @author Mr.M * @date 2022/9/29 12:11 */ XcUserExt execute(AuthParamsDto authParamsDto); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

通过这个认证接口,以后如果新增认证方式,只需要实现这个接口即可

九、统一账号密码登录(passwordEncoder.matches)

package com.xuecheng.ucenter.service.impl; import com.baomidou.mybatisplus.core.conditions.query.LambdaQueryWrapper; import com.xuecheng.ucenter.feignclient.CheckCodeClient; import com.xuecheng.ucenter.mapper.XcUserMapper; import com.xuecheng.ucenter.model.dto.AuthParamsDto; import com.xuecheng.ucenter.model.dto.XcUserExt; import com.xuecheng.ucenter.model.po.XcUser; import com.xuecheng.ucenter.service.AuthService; import org.apache.commons.lang.StringUtils; import org.springframework.beans.BeanUtils; import org.springframework.beans.factory.annotation.Autowired; import org.springframework.security.crypto.password.PasswordEncoder; import org.springframework.stereotype.Service; /** * @author Mr.M * @version 1.0 * @description 账号名密码方式 * @date 2023/2/24 11:56 */ @Service("password_authservice") public class PasswordAuthServiceImpl implements AuthService { @Autowired XcUserMapper xcUserMapper; @Autowired PasswordEncoder passwordEncoder; @Autowired CheckCodeClient checkCodeClient; @Override public XcUserExt execute(AuthParamsDto authParamsDto) { //账号 String username = authParamsDto.getUsername(); //输入的验证码 String checkcode = authParamsDto.getCheckcode(); //验证码对应的key String checkcodekey = authParamsDto.getCheckcodekey(); // if(StringUtils.isEmpty(checkcode) || StringUtils.isEmpty(checkcodekey)){ // throw new RuntimeException("请输入的验证码"); // } // // //远程调用验证码服务接口去校验验证码 // Boolean verify = checkCodeClient.verify(checkcodekey, checkcode); // if(verify == null||!verify){ // throw new RuntimeException("验证码输入错误"); // } //账号是否存在 //根据username账号查询数据库 XcUser xcUser = xcUserMapper.selectOne(new LambdaQueryWrapper<XcUser>().eq(XcUser::getUsername, username)); //查询到用户不存在,要返回null即可,spring security框架抛出异常用户不存在 if(xcUser==null){ throw new RuntimeException("账号不存在"); } //验证密码是否正确 //如果查到了用户拿到正确的密码 String passwordDb = xcUser.getPassword(); //拿 到用户输入的密码 String passwordForm = authParamsDto.getPassword(); //校验密码 boolean matches = passwordEncoder.matches(passwordForm, passwordDb); if(!matches){ throw new RuntimeException("账号或密码错误"); } XcUserExt xcUserExt = new XcUserExt(); BeanUtils.copyProperties(xcUser,xcUserExt); return xcUserExt; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

十、RBAC

1、什么是RBAC

如何实现授权?业界通常基于RBAC实现授权。

RBAC分为两种方式:

基于角色的访问控制(Role-Based Access Control)

基于资源的访问控制(Resource-Based Access Control)

角色的访问控制(Role-Based Access Control)是按角色进行授权,比如:主体的角色为总经理可以查询企业运营报表,查询员工工资信息等,访问控制流程如下:

根据上图中的判断逻辑,授权代码可表示如下:if(主体.hasRole("总经理角色id")){ 查询工资 }- 1

- 2

- 3

如果上图中查询工资所需要的角色变化为总经理和部门经理,此时就需要修改判断逻辑为“判断用户的角色是否是总经理或部门经理”,修改代码如下:

if(主体.hasRole("总经理角色id") || 主体.hasRole("部门经理角色id")){ 查询工资 }- 1

- 2

- 3

根据上边的例子发现,当需要修改角色的权限时就需要修改授权的相关代码,系统可扩展性差。

基于资源的访问控制(Resource-Based Access

Control)是按资源(或权限)进行授权,比如:用户必须具有查询工资权限才可以查询员工工资信息等,访问控制流程如下:

根据上图中的判断,授权代码可以表示为:if(主体.hasPermission("查询工资权限标识")){ 查询工资 }- 1

- 2

- 3

优点:系统设计时定义好查询工资的权限标识,即使查询工资所需要的角色变化为总经理和部门经理也不需要修改授权代码,系统可扩展性强。

2、微服务授权的方法

@RequestMapping("/r/r1") @PreAuthorize("hasAuthority('p1')")//拥有p1权限方可访问 public String r1() { return "访问r1资源"; }- 1

- 2

- 3

- 4

- 5

3、数据模型

说明如下:

xc_user:用户表,存储了系统用户信息,用户类型包括:学生、老师、管理员等

xc_role:角色表,存储了系统的角色信息,学生、老师、教学管理员、系统管理员等。

xc_user_role:用户角色表,一个用户可拥有多个角色,一个角色可被多个用户所拥有

xc_menu:模块表,记录了菜单及菜单下的权限

xc_permission:角色权限表,一个角色可拥有多个权限,一个权限可被多个角色所拥有4、从数据库查询权限

public UserDetails getUserPrincipal(XcUserExt user){ String password = user.getPassword(); //查询用户权限 List<XcMenu> xcMenus = menuMapper.selectPermissionByUserId(user.getId()); List<String> permissions = new ArrayList<>(); if(xcMenus.size()<=0){ //用户权限,如果不加则报Cannot pass a null GrantedAuthority collection permissions.add("p1"); }else{ xcMenus.forEach(menu->{ permissions.add(menu.getCode()); }); } //将用户权限放在XcUserExt中 user.setPermissions(permissions); //为了安全在令牌中不放密码 user.setPassword(null); //将user对象转json String userString = JSON.toJSONString(user); String[] authorities = permissions.toArray(new String[0]); UserDetails userDetails = User.withUsername(userString).password(password).authorities(authorities).build(); return userDetails; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

-

相关阅读:

CNN学习笔记

Go中的工作池:并发任务的优雅管理

USB PD v1.0快速充电通信原理

【ASP.NET Core】设置 Web API 响应数据的格式——FormatFilter特性篇

麒麟信安主办openEuler嵌入式Meetup:打造湖南大学openEuler技术小组,大咖齐聚共探技术前沿

awk常用统计命令

pytorch基础学习(5)

超实用的Go语言基础教程,让你快速上手刷题!!

谁选谁尴尬的IB课程介绍

Flink RowData 与 Row 相互转化工具类

- 原文地址:https://blog.csdn.net/qq_57818853/article/details/132810831