-

WebShell箱子简介与原理

今天继续给大家介绍渗透测试相关知识,本文主要内容是WebShell箱子简介与原理。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!一、WebShell箱子简介

我们在进行渗透测试时,有时需要上传一个大马,而我们如果使用从网上下载的大马,则存在极大的安全隐患。因为这些大马可能会在里面嵌入了后门。当大马被触发时,这个后门会自动启动,使得我们的浏览器将大马地址和密码发送到指定的位置。而接收这种信息的系统,就是WebShell箱子。

二、WebShell箱子部署

WebShell箱子系统需要我们自行下载(有),并按照相关要求部署。WebShell箱子系统的原理都大同小异,我的部署过程仅可以做参考。

我的WebShell需要支持ASP的网页服务器,我这里使用Sws来搭建,由于Sws在Windows10环境中运行的并不好,因此我使用Windows7的虚拟机环境。

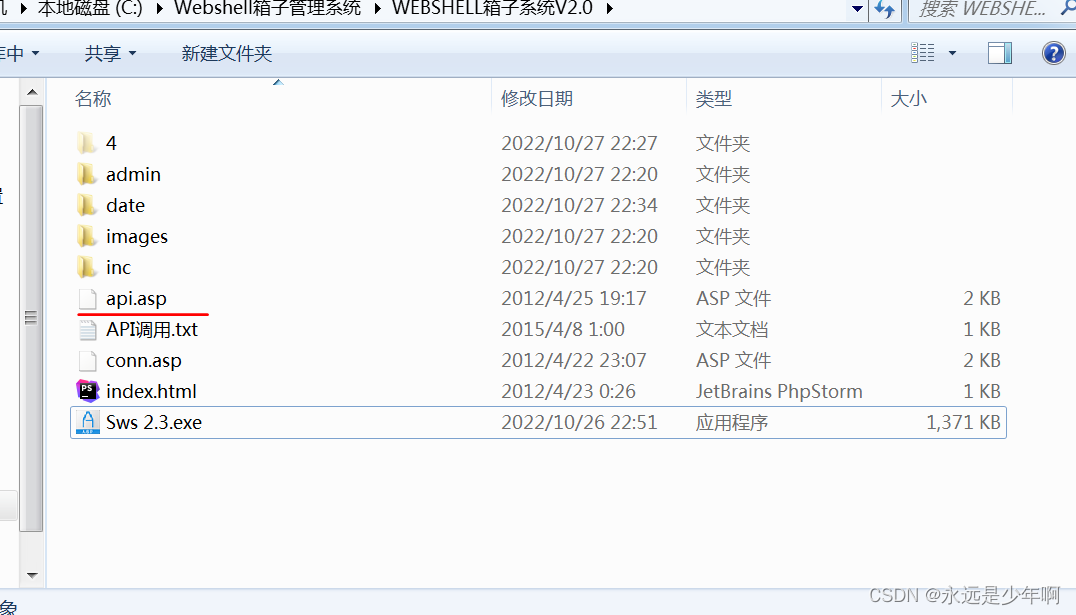

我们在下载WebShell箱子系统后,我们直接把Sws放在系统目录中,如下所示:

我们直接双击运行,在系统左下角就会出现如下图所示的图标:

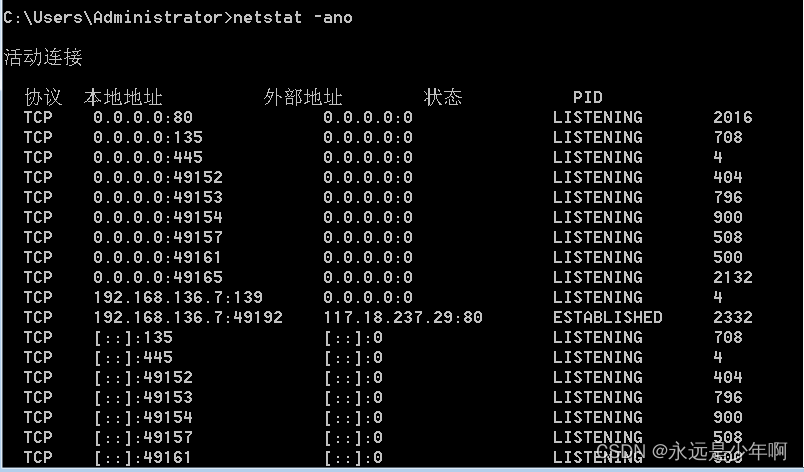

我们在CMD中,执行命令:netstat -ano- 1

我们可以看到当前系统已经开放了80端口,如下所示:

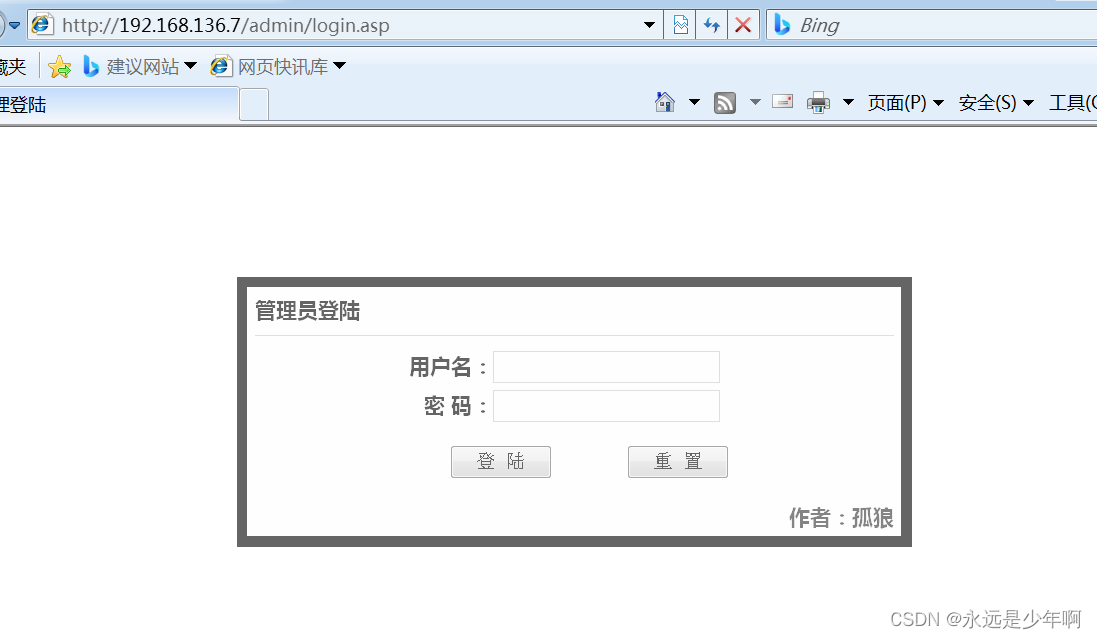

我们可以使用浏览器尝试访问,注意在这里,Sws程序所在的目录就是网页主目录。访问结果如下所示:

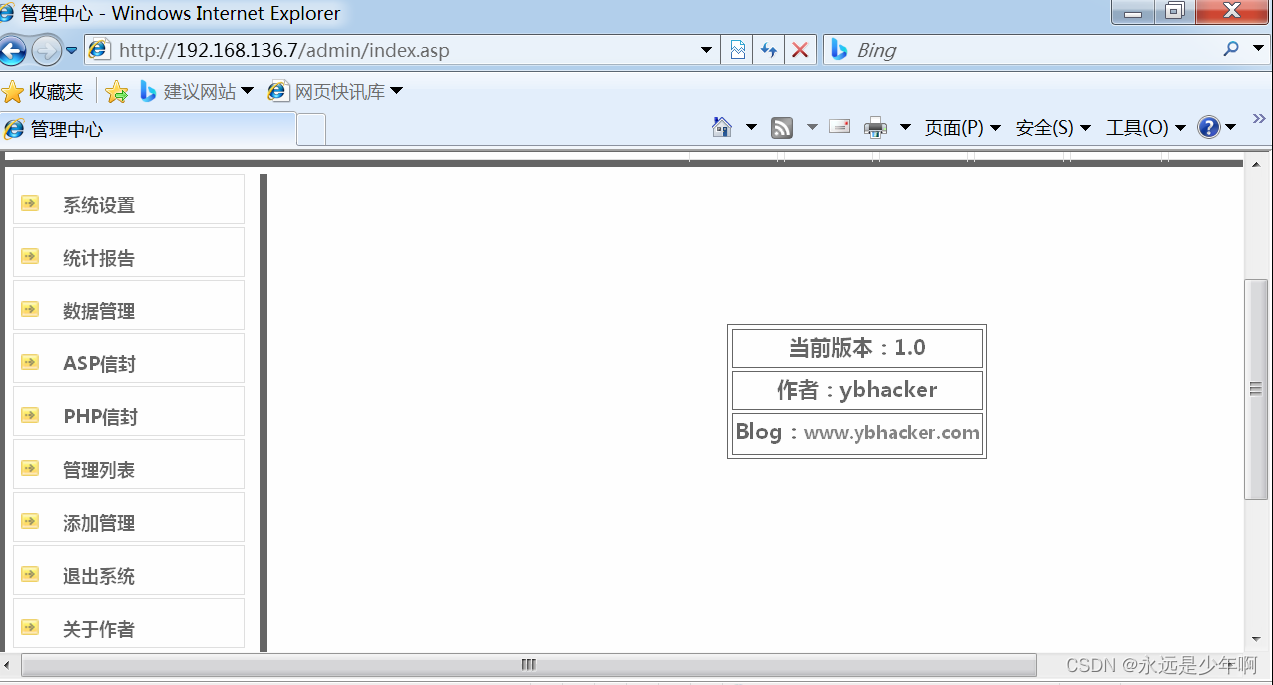

我们输入WebShell箱子的默认用户名密码:admin,然后就可以成功登录系统了。系统登陆成功后如下所示:

三、WebShell箱子原理

WebShell箱子的原理非常简单。我们在WebShell箱子系统的首页可以看到一个api.asp的文件,如下所示:

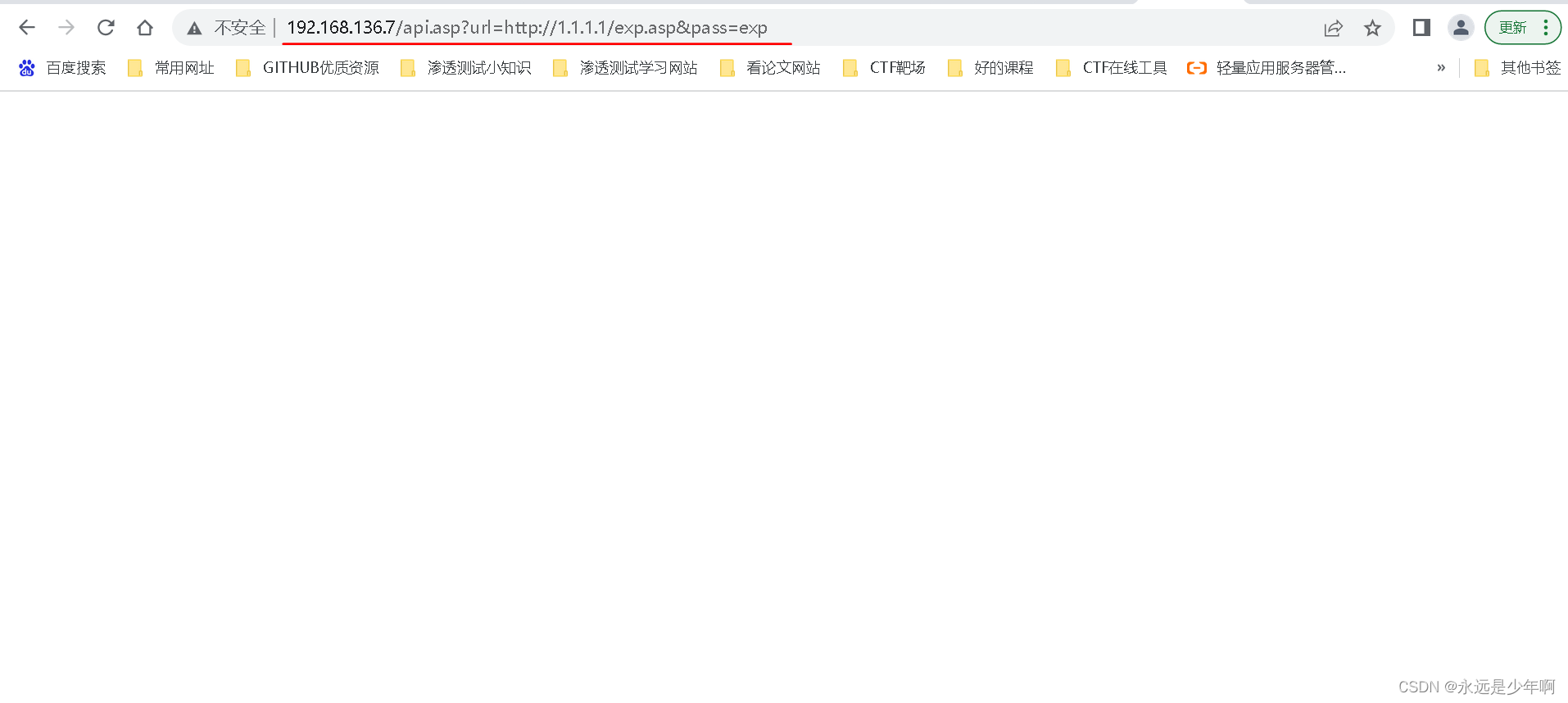

如果我们访问该文件,并且携带有url和pass参数,那么我们可以成功访问该文件,但是该页面中没有任何内容,如下所示:

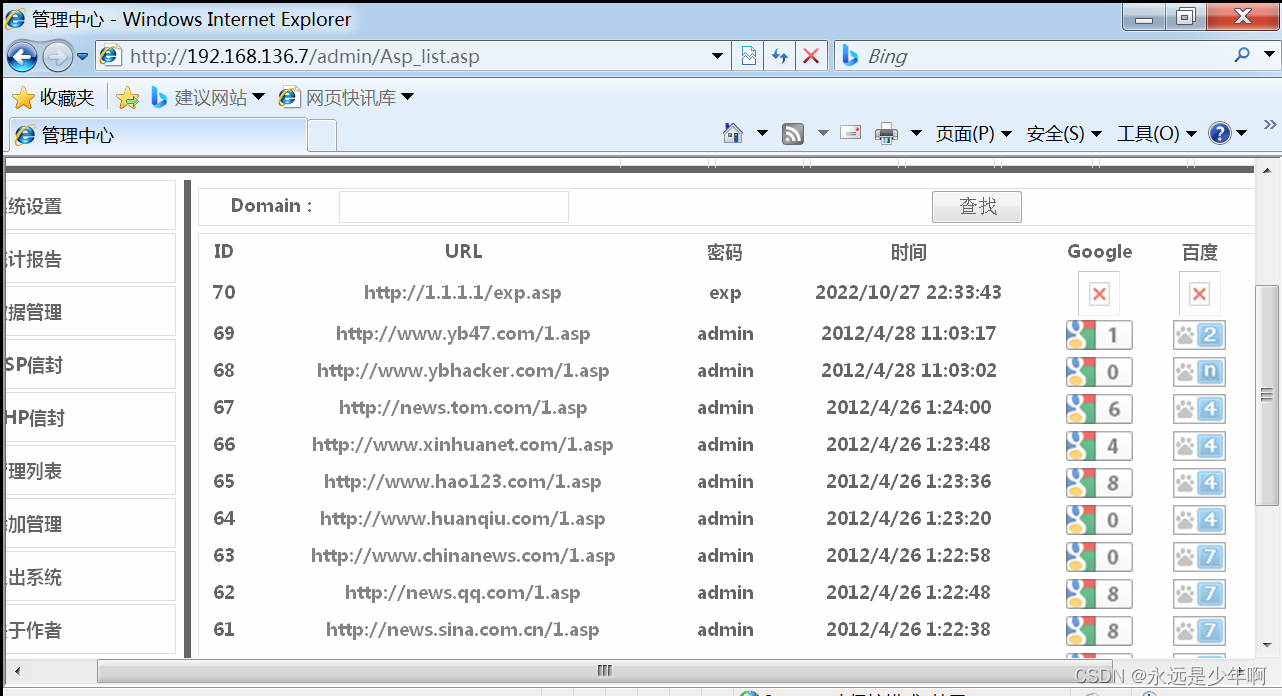

然而,在该文件的后台逻辑中,会自动的记录我们访问的url和pass参数,然后放入到自己的数据库里面,并最终呈现给WebShell的管理者,如下所示:

这样,如果WebShell大马的编写者在自己的页面中添加如下代码,并且把URL和pass参数设置为该WebShell的地址和进入的密码,这样该编写者就可以直接获取到我们成功上传到WebShell后门了。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200 -

相关阅读:

用netty实现简易rpc

最新 Java 高频面试集锦,让你“金九银十”轻松斩获offer

视频转格式用什么工具?mp4格式转换器,好用的视频格式转换器

在.NET Core,除了VB的LikeString,还有其它方法吗?(四种LikeString实现分享)

【从头构筑C#知识体系】1.7 运算符和表达式

【Linux】操作系统之冯诺依曼体系

赢麻了!smardaten闷声干大事,竟然用无代码开发了复杂小程序!

数学 (一个正整数分解成多个连续正整数的和) + 整数每次减少一位加和

Python实现XMind测试用例快速转Excel用例

艺人百度百科怎么创建

- 原文地址:https://blog.csdn.net/weixin_40228200/article/details/127562431